Противодействие атакам

Но действительно отличительной особенностью именно защищенных микроконтроллеров, помимо наличия крипто-акселераторов, является их способность противостоять аппаратным атакам — попыткам получения секретных данных путем воздействия на кристалл и/или снятия и анализа различных показателей в ходе работы микроконтроллера. Это достигается применением на уровне кристалла специальных мер защиты: добавлением в архитектуру датчиков частоты и напряжения, зашумлением сигналов, применением дополнительных защитных слоев, усложняющих вскрытие микроконтроллера, и т.д. То есть вся программная логика и секретные данные, реализующие функции безопасности конечной системы и необходимые для ее функционирования, могут быть вынесены из потенциально уязвимой блочной аппаратно-программной среды в отдельное защищенное полупроводниковое устройство.

Компания Inside Secure уделяет особое внимание стойкости своих продуктов к аппаратным атакам. В специальной лаборатории по исследованию безопасности постоянно тестируются образцы как серийно производимых, так и новых защищенных криптографических микроконтроллеров

Благодаря такой деятельности специалисты Inside Secure могут моделировать действия реальных злоумышленников и уже на этапе разработки вносить необходимые защитные механизмы в свои изделия. Высокое качество продукции компании Inside Secure подтверждено положительными результатами проводимых ежегодно независимых сертификационных испытаний в соответствии со стандартами Common Criteria, FIPS 1402, EMVCo и ZKA, а также растущей популярностью решений Inside Secure по всему миру.

Конкурирующие продукты

В зависимости от набора своих функциональных возможностей, разные модели eToken конкурируют на рынке с продукцией различных производителей: ActivIdentity, Arcot, Entrust, Eutron, Feitian, Gemalto, Kobil Systems, MultiSoft, RSA Security (подразделение EMC), Vasco, Актив, БИФИТ, ОКБ САПР и других.

|

Модели eToken |

Конкурирующие продукты |

|

USB-ключи eToken GT, eToken PRO и eToken PRO (Java) |

ActivIdentity ActivKey SIM USB Token, Entrust USB Tokens, Feitian ePass, Eutron CryptoIdentity, Kobil mIDentity, MS Key, Rutoken ЭЦП, Vasco Digipass Key 1, ПCКЗИ «Шипка», Kaztoken |

|

eToken NG-FLASH |

Rutoken Flash |

|

eToken NG-OTP |

ActivIdentity ActivKey Display USB Token, Feitian OTP c400, Vasco Digipass 860 |

|

eToken PASS |

ActivIdentity Mini OTP Token, Entrust IdentityGuard Mini Token, Feitian OTP c100–c300, Kobil SecOVID Token III, RSA SecurID 700, Vasco Digipass Go |

|

смарт-карты eToken PRO и eToken PRO (Java) |

ActivIdentity Smart Cards, Feitian PKI card, Gemalto TOP, iBank 2 Key |

|

eToken Virtual |

ArcotID |

|

MobilePASS |

ActivIdentity Soft Tokens, ArcotOTP, Kobil SecOVID Soft Token, RSA SecurID software tokens, Vasco Virtual Digipass |

Как домофон определяет, подходит ли ключ?

На заводе или на фирме, которая устанавливает домофоны, в каждый ключ записывают особый код

. Затем его же сохраняют в памяти домофона.

Когда вы подносите ключ к домофону, он считывает

код и сравнивает его со значениями из своей памяти. Если значение ключа там есть, дверь открывается.

Более того, есть специальные модули, которые позволяют сохранить все ключи из одного домофона и перенести их в другой.

Вот так переустановят домофон у вас в подъезде, а ключи менять не придётся. Хотя, конечно, установщик домофона вполне может попытаться заработать на этом.

Исключение, пожалуй, лишь ключи MiFare

. Они включают перезаписываемую область памяти, в которую копируется уникальный код домофона.

Когда мастер «из ларька» клонирует такой ключ, он копирует только заводской код, но не код домофона. В результате домофон может отвергнуть такой ключ – сработает система защиты от клонов. Скопировать заводской код сможет лишь обслуживающая компания.

2.2. eToken Network Logon

eToken Network Logon — разработанное компанией Aladdin Knowledge Systems приложение, позволяющее сохранять имя пользователя, пароль и имя домена Windows в памяти eToken и затем использовать eToken в процессе аутентификации. При назначении нового пароля и смене пароля может использоваться встроенный в eToken Network Logon датчик случайных чисел, в результате чего пользователь может даже не знать свой пароль и, следовательно, не иметь возможности входить в систему без eToken. Помимо аутентификации с использованием подставляемых из памяти eToken паролей, eToken Network Logon поддерживает имеющийся в Windows 2000-Server 2008 механизм аутентификации с использованием сертификатов открытого ключа и закрытых ключей в памяти смарт-карт и их аналогов.

Работа считывателей в защищенном режиме

Нужно иметь ввиду, что многие считыватели поддерживают только чтение номера карты и не поддерживают работу с защищенной памятью.

Те же считыватели, которые поддерживающие работу с защищенной памятью, должны быть для этого правильно настроены — обычно по состоянию «из коробки» они опять же читают только номер карт.

Настройка считывателя включает сообщение ему реквизитов доступа к памяти – информации, откуда из памяти карты читать идентификационные данные, какой ключ (пароль) для этого использовать. Такая настройка обычно выполняется предъявлением считывателю специальной карты программирования либо подключением к считывателю по интерфейсу RS232/RS485.

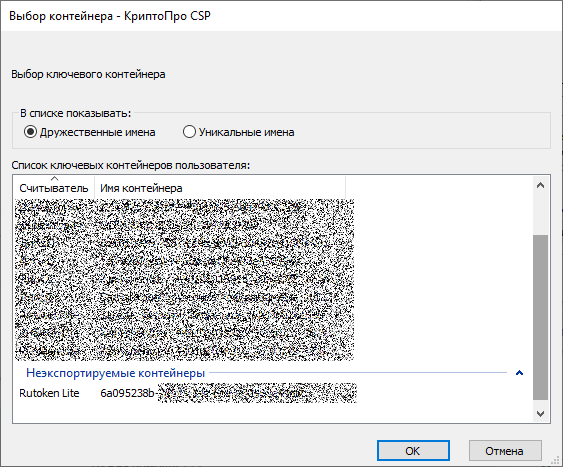

Копирование сертификата с Рутокена через КриптоПРО

Скопировать подпись ФНС с рутокена можно с помощью сервиса КриптоПРО CSP. Выполните следующие действия:

- открываем панель управления ПК, найдите программу КриптоПРО CSP и нажмите «Пуск»;

- переходим в раздел «Сервис»;

- кликаем «Просмотреть сертификаты в контейнере»;

- выбираем интересующий ключевой носитель во вкладке «Обзор»;

- соглашаемся с действием – «Ок»;

- нажимаем кнопку «Далее» (система может запросить PIN-код, по умолчанию пароль на рутокенах — 12345678, а для eтокенов — 1234567890);

- в появившемся окне переходим в «Свойства» и выбираем «Состав»;

- затем кликаем по действию «Копировать в файл…»;

- соглашаемся со всеми действиями установочного мастера и кликаем «Далее»;

- указываем действие «не экспортировать закрытый ключ»;

- выбираем формат DER X.509;

- указываем хранилище для дубликата и нажимаем «Ок» (название папки не меняем);

- система попросит ввести пароль два раза, а затем нажимаем «Ок».

Мы указали путь для копирования фалов, после чего они появятся в заданном месте на жестком диске или USB-накопителе. Теперь папку с ключами можно копировать стандартным путем.

Команды

Keybase запустил «команды» — функцию аналогичную Slack. Команды могут быть разделены на «подгруппы». Например, будет подгруппой из , а будет подгруппой из (и, следовательно, также из ).

Администрирование групп

Команды управляются с помощью добавления подписей в цепочку. Каждая подпись может добавлять, удалять или изменять членство пользователя в группе. Каждая цепочка начинается с подписи владельца команды, с последующими действиями, подписанными администраторами группы или пользователями. Это гарантирует, что каждое действие производится авторизованным пользователем, и, что действия могут быть проверены любым лицом.

Как домофон определяет, подходит ли ключ?

На заводе или на фирме, которая устанавливает домофоны, в каждый ключ записывают особый код. Затем его же сохраняют в памяти домофона.

Когда вы подносите ключ к домофону, он считывает код и сравнивает его со значениями из своей памяти. Если значение ключа там есть, дверь открывается.

Более того, есть специальные модули, которые позволяют сохранить все ключи из одного домофона и перенести их в другой.

Вот так переустановят домофон у вас в подъезде, а ключи менять не придётся. Хотя, конечно, установщик домофона вполне может попытаться заработать на этом.

Исключение, пожалуй, лишь ключи MiFare. Они включают перезаписываемую область памяти, в которую копируется уникальный код домофона.

Когда мастер «из ларька» клонирует такой ключ, он копирует только заводской код, но не код домофона. В результате домофон может отвергнуть такой ключ – сработает система защиты от клонов. Скопировать заводской код сможет лишь обслуживающая компания.

Можно ли скопировать неэкспортируемую ЭП от ФНС?

С 1 января 2022 года руководители компаний и предприниматели могут получать электронную подпись в местном отделении налоговой инспекции, в том числе и ЭП для участия в закупках на 8 федеральных электронных торговых площадках.

Работа тендерного специалиста предполагает дистанционный формат взаимодействия с клиентом или работодателем. В связи с этим у коллег возникает вопрос: как скопировать электронную подпись от ФНС?

Не каждый владелец готов передать ЭП специалисту. Налоговая не случайно наложила запрет на копирование подписи, т.к. конфиденциальные данные о владельце могут попасть не в те руки. И хранить сертификат ключа рекомендуется на специальном токене, а не на обычной флешке, т.к. токены оснащены особым уровнем защиты данных.

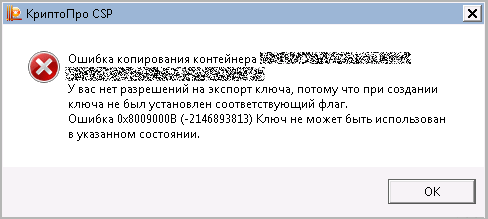

Можете попробовать скопировать ЭП традиционными способами и увидите системное уведомление об ошибке:

Обновленные средства КриптоПро также не приведут к желаемому результату – на экране появится надпись, что контейнер неэкспортируемый:

Самый простой способ не нарушать предписание ФНС – наделить сотрудника/специалиста полномочиями заниматься деятельностью от лица компании, т.е. выдать ему доверенность.

Но что делать, если скопировать неэкспортируемую подпись от ФНС все же нужно. Давайте разберем, какие есть варианты.

Назначение

JaCarta-2 PKI/BIO/ГОСТ — сертифицированные USB-токены и смарт-карты с аппаратной реализацией отечественных и зарубежных криптоалгоритмов, а также биометрической аутентификации пользователей. Отечественные криптоалгоритмы ГОСТ Р 34.10-2012 и ГОСТ Р 34.11-2012 используются для работы с усиленной квалифицированной ЭП и аутентификации пользователей электронных сервисов, а зарубежные криптоалгоритмы и биометрия — для двух- или трёхфакторной аутентификации пользователей в локальных информационных ресурсах предприятия.

Устройства JaCarta-2 PKI/BIO/ГОСТ являются комбинированными моделями, совмещающими в себе возможности устройств JaCarta PKI/BIO и JaCarta-2 ГОСТ.

2.12. Token Management System

Token Management System (TMS) — разработанное компанией Aladdin Knowledge Systems приложение, позволяющее осуществлять учёт и управление жизненным циклом eToken в масштабах предприятия. TMS интегрируется с Active Directory, связывает учётные записи пользователей с выданными им eToken, а также с выпущенными сертификатами открытого ключа и иными реквизитами. Политики использования eToken назначаются и применяются точно так же, как политики безопасности в домене Windows. Разработчики различных поддерживающих eToken приложений могут создавать так называемые коннекторы TMS, благодаря которым использование eToken в их приложениях может управляться средствами TMS.

Особенности восстановления и перезаписи ключей

Специалист по монтажу знает, как запрограммировать ключ от домофона, поэтому если вы не можете решить задачу самостоятельно, обратитесь за помощью к сотрудникам обслуживающей фирмы. Если прибор поврежден и не работает, можно восстановить к нему доступ, воспользовавшись программатором ключей и специальными заготовками. Многие мастерские предоставляют услугу ремонта и восстановления заблокированных ключей.

Процедура не требует особых навыков: данные, которые находится на запоминающем устройстве, считываются, а затем переносятся на чистый прибор с помощью программатора.

Использование специального программатора

Чтобы записать новый код в ключ от домофона, можно использовать программатор. Для перепрошивки нужно:

- Подключить прибор адаптером к обычной сети, после чего произойдет загорание соответствующего оповещения Error. Дальше на экране появится надпись Read, указывающая на готовность устройства к внесению изменений.

- Дальше нужно поднести оригинальный ключ к считывающему механизму. После завершения процесса загорится слово

Запись на заготовку

Запись данных на носители производится с помощью программаторов. В качестве универсального приспособления можно рассматривать модель Keymaster PRO 4 RF, которая совместима с технологиями Touch Memory и RFID.

Чтобы записать заготовку нужно сделать следующее:

- Поднести к считывателю ключ, который подвергается копированию.

- Прибор определяет фирму производителя и модель совместимой заготовки.

- Дальше к считывателю подносят заготовку и нажимают на клавишу записи.

- В результате информация записывается в память ключа.

Производитель Rainmann

Для оборудования Raikman, Rainman используется такой алгоритм прошивки. Нужно нажать на клавишу вызова и ввести комбинацию 987654. Когда раздастся соответствующий сигнал, следует нажать цифры 123456. После появления пригласительной буквы P на дисплее, нужно нажать на цифру 2, приложить таблетку, кликнуть по # и ввести номер квартиры, #. Для сохранения изменений нужно кликнуть на «звездочку».

Производитель Vizit

Необходимо нажать на #999, после пригласительного сигнала кликнуть на 1234, а затем нажать 3. Подождав несколько секунд, нужно указать номер квартиры, приложить брелок и нажать на «решетку. Подробнее о домофоне «Визит»

Производитель Eltis

Чтобы войти в меню программирования Eltis, нужно нажать клавишу В и удерживать ее нажатой в течение 7 секунд. Дальше следует ввести системный код 1234. Затем на экране появится меню с пунктом «Key master». На следующем этапе следует ввести номер квартиры и нажать на клавишу В. Когда на дисплее отобразится команда LF, следует прислонить ключ к считывающему устройству.

Запись завершается после уведомления ADD.

Используя такой алгоритм действий, старайтесь не открывать другие разделы меню, чтобы не вызвать программный сбой.

Cyfral

В прогрессивных выпусках домофонов Cifral применяются сложные комбинации. Специфика программирования сводится к таким действиям: нажимаем на вызов, 41, вызов, 14102 и 70543.

Криптографические протоколы IoT и Big Data систем

Наиболее популярными криптографическими протоколами в IoT и Big Data системах являются следующие:

- набор межсетевых протоколов IPsec (IP Security) для аутентификации, проверки целостности и шифрования IP-пакетов, а также защищённого обмена ключами в интернете. Часто применяется для организации VPN-соединений.

- TLS (Transport Layer Security) – протокол защиты транспортного уровня, обеспечивающий защищённую передачу данных между узлами в интернете на основе асимметричного шифрования для аутентификации, симметричного шифрования для конфиденциальности и кодов аутентичности сообщений для сохранения их целостности. Данный протокол широко используется в веб-приложениях, электронной почте, мессенджерах и IP-телефонии (VoIP).

- Kerberos – сетевой протокол взаимной аутентификации клиента и сервера перед установлением связи между ними. Широко используется в Big Data системах и входит в состав некоторых дистрибутивов Apache Hadoop (HortonWorks, MapR).

Также очень часто в IoT-системах используется протокол 6LoWPAN (IPv6 over Low-Power Wireless Personal Area Networks), который позволяет безопасно передавать пакеты IPv6 в небольших фреймах канального уровня поверх маломощных беспроводных персональных сетей. Подробнее об этом протоколе мы рассказывали здесь.

Копирование идентификатора

Самые простые системы Mifare можно взломать, сделав дубликаты ключей. SMKey отлично подойдет для такой цели. Копирование ключей Mifare происходит следующим образом:

- Копировальщик делает дубликаты меток с закрытыми отделами.

- Полученные данные после используются для переноса на заготовки под ключ, заменяющие оригинальные брелоки.

Процесс копирования

Изначально на основании всей информации из считывателя рассчитывается криптоключ. Mifare-ключи не нужно подбирать, поэтому процесс осуществляется гораздо быстрее чем обычно. При помощи программы производится копирование основных меток MF Classic 1K и Ultralight. Частота выполнения процедуры составляет 13,56 МГц.

Метки MF Classic копируются, после чего программа-дубликатор брелоков от домофона Mifare записывает все полученные данные на заготовленный брелок. MF Zero и MF OTP считаются самыми популярными моделями для заготовок. Они позволяют однократно записать UID, благодаря чему можно обходить фильтры систем считывание идентификационных данных Iron Logiс. Дублированные метки Ultralight переписываются на заготовки типа MF UL.

Вся дублированная база данных может храниться на пользовательском компьютере с целью создания следующих дубликатов ключей. Это делается при помощи особой программы iKeyBase, работающей под основными операционными системами.

Принципы криптографии

Задача криптографии — обеспечить защиту информации. Она основана на четырех принципах:

Аутентификация

Проще говоря, — это процесс, обеспечивающий уверенность в том, что стороны на обоих концах соединения действительно являются теми, за кого себя выдают.

По крайней мере один тип аутентификации используется в интернете всякий раз, когда вы пользуетесь защищенным веб-сайтом. Например, внутренним сайтом вашей компании или, например, сайтом Hexlet.

В зависимости от используемого браузера пользователь в увидит закрытый замок или зеленый URL (или и то, и другое), указывающий на то, что сайт, к которому он подключен, является тем сайтом, за который себя выдает.

Это особенно важно, когда мы совершаем покупки в Интернете, делаем банковские операции или оплачиваем счета через Интернет. Это гарантирует, что мы не передадим хакерам информацию о своих банковских счетах или кредитных картах

Другим примером использования криптографии для аутентификации является Pretty Good Privacy — пакет бесплатного программного обеспечения. Он используется для шифрования и аутентификации сообщений, цифровых подписей, сжатия данных, а также электронных писем и их вложений.

Неотказуемость (от англ. non-repudiation)

Эта концепция особенно важна для тех, кто использует или разрабатывает финансовые приложения или приложения для электронной коммерции.

На заре развития финансовых операций и электронной коммерции в интернете одной из серьезных проблем была повсеместная распространенность пользователей, которые могли опровергнуть транзакции после того, как совершали ее. Например, клиент банка просит перевести деньги на другой счет. Позже он заявляет, что никогда не делал этого запроса, и требует вернуть всю сумму на его счет.

Однако если банк принял меры по обеспечению безопасности с помощью криптографии, он может доказать, что данная транзакция действительно была инициирована пользователем.

Целостность

Криптография помогает убедиться, что данные не были просмотрены или изменены во время передачи или хранения.

Например, использование криптографической системы для обеспечения целостности данных гарантирует, что конкурирующие компании не смогут подделать внутреннюю переписку и конфиденциальные данные конкурента.

Наиболее распространенным способом обеспечения целостности данных с помощью криптографии является использование криптографических хешей, о которых говорилось выше.

Конфиденциальность

В условиях постоянных утечек информации и бесконечного числа скандалов, связанных с конфиденциальностью, сохранение частной информации является одной из главных задач для криптографии. Именно с целью защиты информации и были изначально разработаны криптографические системы.

С помощью правильных инструментов шифрования пользователи могут защитить конфиденциальные данные компании, личные переписки или просто заблокировать свой компьютер простым паролем.

Однако в современных условиях такие методы не смогут обеспечить безопасность огромных систем электронных коммуникаций или торговли. Теперь приходится работать не только с частными случаями хранения или передачи информации, но и с огромными объемами данных.

Взлом Биткоин-кошельков — историческая справка

- 2011 — взлом криптовалютной биржи Mt.Gox, результатам которого стала кража 650 000 BTC.

- 2014 — воровство монет с биржевой площадки Cryptsy. Злоумышленникам удалось увести 13 тысяч Биткоинов и ещё 300 тысяч Лайткоинов.

- 2015 — пострадала биржевая площадка Bitstamp, с которой украдено 19 тысяч BTC. На тот период это составляло около 5 миллионов долларов. Сегодня эта сумма выше — около 155 миллионов долларов.

- 2016. В период с апреля по август пострадало сразу три биржи — ShapeShift, Gatecoin и Bitfinex. В первом случае было украдено около 315 Биткоинов, во втором — 250, а в третьем — 119756 BTC.

- 2017 — кража 4700 BTC с сервиса NiceHash.

- 2018 — кража 158,89 BTC у украинца. Правда похищение было не сетевым, а физическим. Владельца закрыли в гараже и угрозами заставили отдать всё, что есть.

6 этапов защиты MIFARE Plus

Что же делать, чтобы карты доступа MIFARE Plus работали в СКУД в защищенном режиме?

1. Первое – проникнуться пониманием, что необходимо личное участие владельца объекта СКУД в решении вопросов защищенности карт MIFARE Plus. Это чисто организационный момент, но необходимый.

2. Далее следует выбрать уровень безопасности, на котором будут работать карты MIFARE Plus в данной СКУД: SL1, SL2 или SL3.

Здесь потребуется консультация специалиста. Тот или иной уровень должен быть выбран, исходя из специфики объекта и требований защищенности. Уровень SL3 – самый высокий с точки зрения защиты, но и подготовка карт и считывателей MIFARE Plus для работы на SL3 технически самая сложная. К тому же, не все считыватели могут работать на уровне SL3.

3. Выбирая уровень безопасности, заказчик должен решить, сколько секторов будет закрываться секретными ключами. Для СКУД вполне достаточно закрыть только один сектор памяти MIFARE Plus.

4. Следующий этап – предэмиссия карт MIFARE Plus. Это фактический перевод карт MIFARE Plus на выбранный уровень безопасности (SL1, SL2 или SL3) и закрытие выбранного сектора памяти секретным ключом с криптографией AES.

5. Затем – подготовка считывателей. Каждый считыватель, подключаемый к контроллеру СКУД, должен быть запрограммирован на чтение данных из того же блока памяти и по тому же ключу AES, что и карта MIFARE Plus.

6. Далее следует собственно эмиссия карт доступа, то есть запись идентификатора в выбранный сектор памяти MIFARE Plus. Этот идентификатор будет связан с конкретным работником и будет считываться в защищенном режиме.

Скопировать или подделать такую карту MIFARE Plus будет невозможно. Ввод в систему карт доступа MIFARE Plus осуществляется через контрольный считыватель (с интерфейсом USB, RS-232 или RS-485, TCP/IP). Контрольный считыватель читает идентификатор, хранящийся в защищенной памяти MIFARE Plus, используя при этом криптографию AES.

Уровни безопасности

Бесконтактные карты MIFARE Plus поддерживают 3 уровня безопасности и могут быть в любой момент переведены с одного уровня на более высокий.

Уровень безопасности 0

Карты MIFARE Plus на уровне 0 не предназначены для использования. Заказчик должен проинициализировать чип MIFARE Plus и перевести его на более высокий уровень. Инициализация чипа может производиться по ключам, соответствующим MIFARE Classic с применением криптоалгоритма CRYPTO1, или по ключам AES.

Уровень безопасности 1

На этом уровне карты имеют 100%-ную совместимость с MIFARE Classic 1K, MIFARE Classic 4K. Карты MIFARE Plus легко работают в существующих системах вместе с картами MIFARE Classic.

Уровень безопасности 2

Аутентификация по AES является обязательной. Для защиты данных используется CRYPTO1.

Уровень безопасности 3

Аутентификация, обмен данными, работа с памятью только по AES

Описанный выше подход позволяет использовать карты доступа MIFARE Plus со многими имеющимися на рынке контроллерами СКУД. Современные считыватели, поддерживающие работу с MIFARE Plus, имеют различные интерфейсы подключения к контроллерам, в том числе и распространенный – Wiegand-26. Это позволяет легко и просто переводить действующие СКУД с карт EM-Marine на карты MIFARE Plus. Потребуется только замена считывателей. Контроллеры, программное обеспечение, базы данных сохраняются.

Опубликовано: Журнал «Системы безопасности» #5, 2015Посещений: 10485

|

Автор

|

|||

В рубрику «Системы контроля и управления доступом (СКУД)» | К списку рубрик | К списку авторов | К списку публикаций

![Usb-ключи и смарт-карты etoken – персональное средство аутентификации и защищeнного хранения данных [реферат №6735]](http://ihomesystems.ru/wp-content/uploads/0/2/a/02a0e5307212da9d71df7d6bf9da413f.jpeg)