Введение

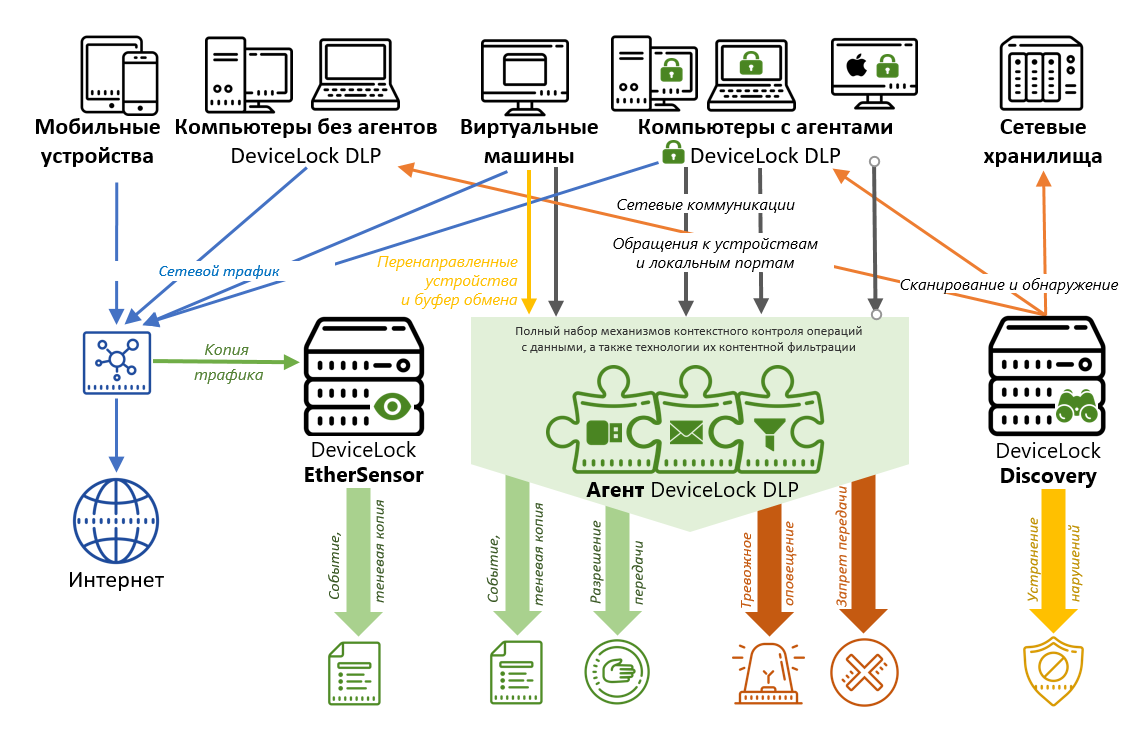

DLP-системой является специализированное программное обеспечение, которое предназначено для защиты организации от утечек информации. Эта аббревиатура является сокращением от Data Loss Prevention, то есть, «предотвращение потери данных», или Data Leakage Prevention, то есть, «предотвращение утечки данных». Наиболее часто для программных продуктов данного класса применяется именно это сокращение, но известны также и другие, например, такие, как аббревиатуры ILP, ILDP, EPS или CMF, которые тоже связаны с системами безопасности, обеспечивающими защиту от утечек данных.

Оцените масштабируемость и перспективность предложенных вам решений.

Если вам понадобится расширить число контролируемых пользователей, рабочих станций, операционных систем или ресурсов, не выйдете ли вы на границу возможностей системы? Если для каких-либоDLP-решений такая возможность хотя бы призрачно, но просматривается — лучше от этого решения отказаться.

Внимательно изучите систему генерации отчётов выбранных вами систем. Рассматривать к внедрению следует ту DLP-систему, которая имеет т.н. «открытый» комплекс генерации отчётов, который позволяет не только изменять имеющиеся отчёты, но и добавлять новые.

Следует внимательно изучить принципы выхода обновлений системы. Насколько часто разработчик выпускает обновления системы, и являются ли обновления в период действия лицензии на программное обеспечение бесплатными? Если нет (каждое обновление требует обновлять лицензию за отдельную плату) — то от такого решения лучше отказаться, потому что обновления, как правило, вносят новый полезный функционал в систему и исправляют обнаруженные.

Наконец, вы выбрали поставщика своей DLP-системы. Наступило время пилотного проекта. Вами уже были определены ранее группы риска, за которыми надо наблюдать в первую очередь (в п.п.1 и 2). Теперь совместно со специалистами служб внедрения и технической поддержки поставщика разработайте на основе стандартных политик и настроек выбранной системы политики, настройки и отчёты, ориентированные именно на ваш проект.

Существует два подхода к организации пилотного проекта (реально, конечно, их больше, но фактически почему-то применяются именно эти два). Первый условно называется «максимальным» и олицетворяет подход к идеальному внедрению со стороны пользователя. При таком подходе системе сразу даётся максимальная нагрузка (далеко не факт, что ваша инфраструктура и серверное оборудование выдержат такое), грубо говоря, мы сразу хотим контролировать всё и вся. Второй условно называется «минимальным» и олицетворяет подход к идеальному внедрению со стороны разработчика. Этот подход ещё можно назвать «ну лишь бы хоть что-то заработало»: у DLP-системы включается минимум возможностей, заказчику показывается, что система работоспособна, и дальше начинаются совместные эксперименты по включению разных возможностей по перехвату информации — заработает или мощности ресурсов рабочих станций и сервера недостаточно?!

Истина, как всегда, лежит где-то посередине: необходимо заранее, перед пилотным проектом, определиться, какие возможности системы вам реально нужны «вот сегодня, вот сейчас», и именно их надо и будет включать и тестировать.

McAfee DLP

Успела подвергнуться множеству изменений положительного характера и DLP-система безопасности McAfee. Ей не свойственно наличие особых функций, однако реализация базовых возможностей организована на высоком уровне. Ключевое отличие, если не считать интеграцию с иными продуктами консоли McAfee ePolicy Orchestrator (EPO), состоит в применении технологии хранения в централизованной базе захваченных данных. С помощью такой базы можно добиться их применения для оптимизации новых правил с целью проведения тестирования на предмет вероятности ложных срабатываний и для того, чтобы сократить время развертывания.

2.2 Определение потенциальных угроз утечки информации

В качестве основного источника угроз утечки информации рассматриваются как преднамеренные, так и непреднамеренные действия внутреннего нарушителя.

Внутренний нарушитель – реализует угрозы информационных активов находясь в пределах контролируемой зоны.

Внутренний нарушитель подразделяется на следующие категории:

Категория 1. Зарегистрированные пользователи информационных активов, осуществляющие доступ к ним из пределов контролируемой зоны.

Категория 2. Зарегистрированные пользователи информационных активов, осуществляющие доступ к ним за пределами контролируемой зоны (сотрудники объекта, находящиеся в отпуске или командировке).

Для реализации угроз могут быть использованы следующие каналы:

- каналы передачи данных;

- каналы физического доступа;

- нетрадиционные информационные каналы (стеганография).

В качестве последствий реализации угрозы рассматриваются нарушения свойств информационной безопасности:

- конфиденциальности;

- целостности;

- доступности.

Конфиденциальность – состояние информации (информационных активов), при котором доступ к ним осуществляют только субъекты, имеющие на него право.

Целостность – состояние информации (информационных активов), при котором их изменение осуществляется только преднамеренно субъектами, имеющими на него право.

Доступность – состояние информации (информационных активов), при котором субъекты, имеющие право доступа, могут реализовать их беспрепятственно.

В таблице 3 рассматриваются актуальные угрозы утечки информации.

Таблица 3

Актуальные угрозы утечки информации

|

№ |

Угроза |

Категория |

Нарушаемое свойство |

|

1 |

Несанкционированная передача информации конфиденциального характера через корпоративную сеть компании |

Категория 1-2 |

Конфиденциальность |

|

2 |

Несанкционированная передача информации конфиденциального характера через корпоративную электронную почту компании |

Категория 1-2 |

Конфиденциальность |

|

3 |

Выгрузка данных на один из множества доступных облачных сервисов |

Категория 1-2 |

Конфиденциальность |

|

4 |

Передача информации с помощью сервисов передачи сообщений |

Категория 1-2 |

Конфиденциальность |

|

5 |

Угроза несанкционированного копирования информации на внешний носитель |

Категория 1-2 |

Конфиденциальность |

|

6 |

Несанкционированное уничтожение информации |

Категория 1-2 |

Целостность, доступность |

|

7 |

Несанкционированная передача информации с использованием методов стеганографии |

Категория 1-2 |

Конфиденциальность |

|

8 |

Раскрытие информации не допущенным к ней лицам |

Категория 1-2 |

Конфиденциальность |

Websense

Последние несколько лет разработчики регулярно улучшают DLP-предложение Websense. Его смело можно считать полнофункциональным решением. Websense обеспечил современного пользователя расширенными возможностями.

Выигрышные стороны:

- Со стороны Websense выдвигается предложение, связанное с применением полнофункционального решения DLP-системами, поддерживающего конечные точки и обнаружение данных.

- Посредством функции drip DLP возможно обнаружение постепенных утечек информации, достаточно долго длящихся по времени.

- Редактировать данные можно только в покое.

- Технологическая карта характеризуется слабой мощностью.

Кому нужны DLP-системы

Любой компании, которая заинтересована в сохранении коммерческой тайны и других важных сведений, удержании ценных кадров, выявлении откровенных «вредителей», стоит принять меры по защите данных. Пассивные DLP-системы доступны большинству компаний, гибридные больше подходят организациям, которые «выросли» из категории малого бизнеса, но ещё не стали крупным. Активные же выбирают большие компании, которые готовы платить за достойный уровень защиты.

Важно понимать, что эффективность DLP определяется её незаметностью. Руководитель не дышит в затылок своим сотрудникам, не ставит по две камеры на каждое рабочее место

Но при этом знает, как работает каждый человек, кто эффективен, а кто — слабое звено. Комфортно обеим сторонам, и в этом — сила компьютерных систем контроля.

DLP-система

Зачем?

Ключевая задача подобных систем – защита от утечки данных. Cотрудников мониторят для того, чтобы контролировать перемещение конфиденциальной информации из организации «на сторону».

Чтобы понять, необходимо ли вам DLP-решение и обосновать бюджет проекта, в первую очередь нужно оценить риски. Совсем не обязательно проделывать сложную, непонятную и дорогую работу. Можно просто развернуто ответить на вопросы: что защищаем? от кого защищаем? каков прогнозируемый ущерб от утечки? Упрощенную оценку рисков можно провести сравнительно небольшими силами, а детальную — уже с привлечением внешних аудиторских фирм.

Как действует?

При отправке «запрещенных» данных, передача блокируется или отслеживается. DLP-системы активно используют кейлоггинг (перехват переписки), захват информации с монитора и веб-камеры.

Основные функции DLP-систем:

- мониторинг передачи данных с использованием всемирной паутины;

- защита данных при хранении, контроль сохранения информации на внешние носители, вывода данных на печать;

- блокирование пересылки/сохранения «запрещенной» информации, оповещение ответственных лиц об инцидентах, использование карантинной папки;

- обнаружение сотрудников группы риска.

Режим работы

Активный режим – блокирование утечек конфиденциальной информации.

Пассивный контроль – этот вариант применяют, когда активная блокировка ощутимо влияет на бизнес-процессы. Риск утечки информации при этом способе остается. DLP будет использоваться скорее для расследования инцидентов, а не для их предотвращения.

Промежуточный режим – некоторые системы предлагают промежуточный вариант, в котором подозрительные сообщения временно блокируются и заносятся в так называемый карантин для ручной обработки администратором.

Недостатки?

Получается, такой способ контроля рабочего времени нарушает права сотрудников на тайну переписки, личной жизни. Согласно законодательству РФ, необходимо получить согласие работника на такой тотальный контроль.

По мнению специалистов по информационной безопасности, даже с установленной DLP-системой может произойти утечка конфиденциальных данных. К этому приводят следующие ошибки:

- Потеря съемных носителей и мобильных устройств

- Небрежное обращение с бумажными документами (в том числе утилизация)

- Ошибочная пересылка e-mail, почтовых обращений и факсов

- Неверное предоставление прав доступа

- Неполная утилизация оборудования

- Передача технического обслуживания на аутсорсинг

- Сговор сотрудников

Опыт внедрения

– Политика нашей буровой компании в области информационной безопасности заключается в том, – делится IT-специалист организации, – что ИБ не мешает бизнесу, а помогает ему, и ограничение пользователей в доступе к информации и устройствам не приветствуется. Они свободно используют флешки, имеют доступ к бесплатной личной почте, пользуются «защищенным» скайпом. Это приводит к тому, что для пользователя контроль не заметен и создается иллюзия его полного отсутствия.

Помимо утечки информации мы используем контур для выявления «группы риска»: наркоманов, игроков, лиц нетрадиционной сексуальной ориентации. Смысл их выявления в том, чтобы найти таких сотрудников раньше, чем их начнут шантажировать и использовать против компании. Группа риска выявляется при поиске по словарям. Словари можно составить самим, а можно попросить в техподдержке компании производителя.

Кроме того, с помощью контура информационной безопасности мы выявляем признаки перехода сотрудника в другую компанию. Первым таким индикатором является отправка резюме. Вторым – резкое увеличение количества записываемых файлов на внешние носители. Благодаря контуру служба безопасности успевает принять меры и ограничить доступ такого сотрудника к информации, которую он бы хотел оставить себе на память.

Деньги

Стоимость установки системы на один компьютер может доходить до полутора тысяч долларов, не учитывая затраты на обучение и дополнительное оборудование.

Итог

DLP-системы подходят компаниям, активно работающим с конфиденциальной информацией или занимающимся секретными разработками. Это организации военной отрасли, отрасли сверхсекретных разработок и проектных бюро. Таким организациям DLP-система просто необходима.

В других компаниях установленные DLP-системы, могут выполнять избыточные функции и не соответствовать целям внедрения.

Методология сравнения DLP-систем

На сегодняшний день существует достаточно много решений, которые даже весьма условно сложно отнести к классу полноценных DLP-cистем. Многие компании используют аббревиатуру DLP, называя ей фактически все, что угодно, где есть хоть какой-то функционал, контролирующий исходящий трафик или внешние носители.

Естественно, что мы не можем смешивать в кучу и сравнивать несравниваемые между собой в принципе продукты. Поэтому при отборе участников сравнения мы жестко руководствовались формулировкой, что такое DLP-система. Под этим мы понимаем такие системы, которые позволяют обнаружить и/или блокировать несанкционированную передачу (проще говоря — утечку) конфиденциальной информации по какому-либо каналу, используя информационную инфраструктуру предприятия.

В итоге на основании результатов проведенного годом ранее анализа российского DLP-рынка для участия в сравнении было отобрано шесть наиболее известных и популярных в России комплексных DLP-систем*:

Российские:

- InfoWatch Traffic Monitor Enterprise 3.5

- SecurIT Zgate 3.0 и SecurIT Zlock 3.0

- Дозор Джет 4.0.24

Зарубежные:

- Symantec Data Loss Prevention (DLP) 11.1

- Websense Data Security Suite (DSS) 7.5

- Trend Micrо Data Loss Prevention (DLP) 5.5

* Все производители перечисленных выше DLP-систем (за исключением Websense) активно помогали со сбором необходимой для сравнения информации. DLP от компании McAfee из сравнения был исключен по причине недостатка информации и слабой поддержке самого вендора.

Краеугольным камнем любого сравнения является набор критериев, по которому оно производится. В силу разумных ограничений по объему сравнения невозможно охватить все мыслимые функциональные возможности DLP-систем. Поэтому на данном уровне детализации мы ограничились только наиболее важными из них с нашей точки зрения.

В итоге мы отобрали 92 наиболее важных критерия, сравнение по которым значительно облегчает для заказчика выбор DLP-системы. Для удобства все сравнительные критерии были разделены на следующие категории:

- Позиционирование системы на рынке;

- Системные требования;

- Используемые технологии детектирования;

- Контролируемые каналы передачи данных;

- Возможности контроля подключаемых внешних устройств;

- Мониторинг агентов и их защита;

- Управление системой и обработка инцидентов;

- Отчетность;

- Интеграция с решениями сторонних производителей.

Сравнение по категориям 1-5 будет опубликовано в первой части, а по категориям 6-9 — во второй части.

В силу широкого спектра решаемых DLP-системами задач, мы не делали их итогового ранживания. Мы надеемся, что по результатам проведенного сравнения каждый читатель сможет самостоятельно определиться, какая из DLP-систем больше других подходит для его целей. Ведь в каждом конкретном случае потенциальный заказчик сам знает, какие технологии или функциональные возможности для него наиболее важны, а значит, сможет сделать из сравнения правильный именно для него вывод.

Вот некоторые факторы, учитываемые при выборе DLP-системы:

| Выполняет ли она блокировку контента? | Система должна предотвращать утечки данных, вызванные сотрудниками или вредоносным ПО, заблокировав подозрительную операцию. DLP-решения должны быть способны блокировать каналы связи при обнаружении подозрительного контента и предусматривать возможность точной настройки. |

| Где проводится контент-анализ? | Не все решения DLP изначально создавались как полноценные системы с хорошо продуманной архитектурой. Многие производители начинали с одного функционального модуля, позднее добавляя управление другими каналами. При таком подходе необходимо учесть все ограничения и особенности. Анализ содержимого должен выполняться в том месте, где применяются политики (агент конечной точки). Это устраняет необходимость передачи больших объемов информации по сети. |

| Насколько это удобно? | Простота, удобство использования и управления системой — субъективные факторы. Тем не менее, хорошо продуманный интерфейс может быть признаком высококачественного продукта. Должна присутствовать унифицированная консоль управления. В настоящее время предпочтение отдается веб-консолям. Также DLP-система должна иметь многоканальные политики. |

| Какое минимальное количество серверов требуется? | Если для пилотного проекта требуется более одного сервера для 50-100 сотрудников, это означает, что архитектура системы не является оптимальной и, скорее всего, потребует дополнительных ресурсов на этапе внедрения. Качественная система корпоративного уровня хорошо масштабируется. Но для небольших проектов DLP-система не должна требовать неоправданно больших ресурсов. |

| Каковы варианты реализации? | DLP-система должна поддерживать множество вариантов реализации. Это упрощает ее интеграцию с существующей ИТ-инфраструктурой, позволяет гибко балансировать нагрузку при управлении различными каналами. |

| Интегрируется ли она с другими корпоративными системами? | DLP-системы могут интегрироваться с системами SIEM (информация о безопасности и управление событиями), EDRM (управление цифровыми правами предприятия), системами классификации данных и др. |

| Может ли она работать на разных клиентских платформах? | Поддержка разных клиентских систем также является отличительной чертой надежной DLP-системы. Самые простые решения предлагают агента только для Windows, но этого может быть недостаточно. Предпочтительнее решения, в которых агент хорошо работает со всеми популярными операционными системами. |

Нормативные требования HIPAA и GDPR

Предотвращение потери данных решает три основные задачи, которые являются общими болевыми точками для многих организаций: защита/соответствие личной информации, защита интеллектуальной собственности (ИС) и видимость данных.

Защита/соответствие личной информации в разрезе обеспечения стандартов уточняет, собирает ли организация и хранит ли личную информацию (PII), защищенную медицинскую информацию (PHI) или информацию о платежной карте (PCI). Если это так, то компания обязана выполнять нормативные требования HIPAA для PHI и GDPR для персональных данных резидентов ЕС. DLP может идентифицировать, классифицировать и маркировать конфиденциальные данные и отслеживать действия и события, окружающие их. Кроме того, возможности отчетности предоставляют детали, необходимые для аудита соответствия.

Решения DLP, такие, как Digital Guardian, использующее контекстную классификацию, могут классифицировать интеллектуальную собственность как в структурированном, так и в неструктурированном виде. При наличии политик и средств контроля можно защитить себя от нежелательной фильтрации этих данных.

Комплексное корпоративное DLP-решение может помочь увидеть и отследить данные в конечных точках, сетях и облаке. Это даст представление о том, как отдельные пользователи в организации взаимодействуют с данными.

Эти три предложенные варианты использования, DLP могут устранить ряд других проблем, включая внутренние угрозы, безопасность данных Office 365, анализ поведения пользователей и организаций и расширенные угрозы.

Каковы риски?

«Можно выделить две группы рисков — финансовые и репутационные. С одной стороны, компания может нести прямые потери, вызванные, например, тем, что ее ноу-хау и клиентская база попали в руки конкурентов. С другой стороны, возможны косвенные потери, вызванные снижением лояльности клиентов из-за утечки персональных данных, — говорит Андрей Арсентьев, руководитель направления аналитики и спецпроектов InfoWatch. — Их утечка все чаще рассматривается как чрезвычайное событие. Если сведения о человеке попали в руки злоумышленников, они могут быть использованы не только для «холодного обзвона», но и в мошеннических целях, таких как фишинговые атаки с намерением получить финансовую информацию и другие данные, попытки выдать себя за другого человека и оформить различные выплаты, кредиты».

«Риски для компаний в результате утечек разнообразны, в зависимости от характера деятельности организации и типа скомпрометированных данных. Это репутационный ущерб, особенно в сферах, активно работающих с физлицами, таких как ритейл, медицина, финансы, производство, государственные организации, и, как следствие, — отток клиентов, — считает Алексей Кубарев. — Это и потеря конкурентного преимущества на рынке в результате утечки коммерческой тайны — в высокотехнологичных сферах, науке, фармацевтике и проч. Наконец, прямой финансовый ущерб — штрафы за утечки персональных данных граждан, которые в скором времени могут стать оборотными. Сами граждане, чьи персональные данные утекли, в дальнейшем могут стать жертвами мошенников. При успешном применении социальной инженерии — вплоть до вывода денег со счетов».

Компрометации подвержены базы персональных данных граждан, медицинская информация, коммерческая тайна — финансовая, тендерная документация компаний, секреты уникальных разработок, маркетинговая стратегия, информация об ИТ-инфраструктуре компании и др., полагает Алексей Кубарев.

Большинство утечек конфиденциальной информации связано не с технологиями, а человеческим фактором

«К рискам утечки данным обычно относят финансовые, репутационные потери, а также потерю конкурентных преимуществ, — сообщает Кирилл Солодовников. — Основные типы данных, подверженные утечкам, это клиентские БД, почтовая переписка, конфиденциальные документы о продуктах и направлениях развития бизнеса».

По данным исследований «СёрчИнформ», в 2020 году с утечками информации столкнулись 58% частных российских копаний, в 2021 — 59%. При этом 44% не знают, насколько изменилось количество внутренних утечек, а 35% не отслеживает внешние инциденты. По этой причине уменьшения количества утечек ждать не стоит.

«Если утечка касается технологического процесса, злоумышленники могут использовать эти данные, чтобы парализовать процесс производства, — констатирует Алексей Дрозд, начальник отдела информационной безопасности «СёрчИнформ». – Также возможна потеря технологического преимущества. Это может произойти в случае утечек чертежей, рецептур, технологических карт, маркетинговых исследований и подобных документов. Наконец — репутационный риск. Последние законодательные инициативы говорят о том, что появляется новый риск, который раньше компании могли игнорировать — штрафы регуляторов и иски от клиентов. Если будет принят закон об оборотных штрафах, то допускать утечки организациям станет очень дорого».

Критика

Недостаток DLP-систем — невозможность установить программу на мобильные телефоны сотрудников и их личные компьютеры. Коммерческая тайна может утечь через этот канал.

«Человек, работающий на MacBook, — самая простая мишень, — рассказывал представитель Softline Михаил Лисневский. — И дело даже не в том, что Mac не обладает должным уровнем защищённости. Подавляющее большинство организаций используют технологии под Microsoft, в которые платформа Apple «не вписывается». Очевидные примеры — корпоративный антивирус или система DLP, которые будут установлены на все корпоративные компьютеры под управлением Windows, но не встанут на личный MacBook сотрудника».

Кому и когда нужна DLP-система

Обязательных требований по их использованию в организациях нет. Но в ряде нормативных документов описаны рекомендации и механизмы обеспечения безопасности конфиденциальных, реализовать которые можно как раз с помощью систем предотвращения утечек информации.

Системы DLP позволяют реализовать в компании менеджмент событий / инцидентов в соответствии с требованиями и рекомендациями ГОСТ 18044-2007. Кроме того, с помощью таких решений вы сможете выполнить требования и рекомендации по защите информации, указанные в международных, национальных, отраслевых документах (стандартах). Из международных стандартов, которым поможет соответствовать DLP-система, можно выделить, например PCI DSS, определяющий требования платежных систем к защите информации.

Из национальных нормативно-правовых актов, на которые можно опираться при внедрении DLP-решения, стоит выделить:

· 152-ФЗ. Касается всех, кто работает с персональными данными, не только клиентскими, но также с информацией о сотрудниках;

· 161-ФЗ. Применяется к банковским, финансовым и иным организациям, работающим с национальной платежной системой;

· Положение Банка России № 382-П. Регламентирует вопросы безопасности при переводе денежных средств;

· 98-ФЗ. Касается практически всех субъектов хозяйствования, определяет требования по защите коммерческой тайны;

· Приказы ФСТЭК 21, 17. В этих документах присутствует ряд мер по защите информации, которые можно реализовать как раз только с помощью DLP-решений.

Система DLP безопасности позволит избежать репутационных, а также и финансовых рисков, которые могут быть очень серьезными. Около 2/3 малых и средних компаний закрываются в течение 6-12 месяцев после утечек важных данных. Они просто не выдерживают последствий таких инцидентов: обязательства по оплате ущерба потерпевшим, потеря доли рынка, авторитета среди клиентов, партнеров. Крупные компании в большинстве случаев оправляются от таких ситуаций. Но все-равно серьёзные потери при этом имеют место.

Подумать о необходимости внедрения таких решений стоит компаниям, IT-инфраструктура которых насчитывает от 100 компьютеров. Чаще всего утечки возникают в организациях, работающих в финансовой и банковской сфере, в производственных компаниях, разрабатывающих новые продукты, у тех, кто обрабатывает большие объемы персональных данных, работает с платежной информацией клиентов.

Показаниями к внедрению DLP-решения могут служить:

· утечки информации, касающиеся новых продуктов / услуг до момента публикации сведения о них;

· манипуляции с отчётностью (в частности, частые изменения задним числом, корректировки уже утвержденных документов);

· массовый переход сотрудников к конкурентам;

· появление в открытом доступе персональных, а также других данных, к обработке которых ваша компания имеет отношение;

· частые проигрыши на тендерах и в конкурсах с заведомо выгодными предложениями (когда конкурент на ходу меняет условия, получает победу).

По результатам аудита необходимо определиться, какие наиболее актуальные задачи нужно решить «здесь и сейчас».

Нужно подумать о будущем — о перспективных планах, но это делается позже — уже на основании опыта решения важнейших задач. Решите проблемы, которые актуальны для вашей компании в настоящий момент. Аудит зафиксировал, что в базы данных вносятся непонятные изменения? Рассматривайте систему с мониторингом приложений, работающих с базами. Обнаружено, что клиенты стали уходить к конкурентам, и есть подозрения, что менеджеры передают информацию? Выделите в группу риска клиент-менеджеров и выбирайте систему, которая бы контролировала работу пользователей со средствами коммуникации — мессенджерами, электронной почтой и т. д. Примените известное медицинское правило — «Сначала необходимо купировать боль, после этого будем лечить пациента».

Заключение

Как показывают опубликованные данные опроса Deloitte ведущих мировых финансовый компаний, 49% респондентов зафиксировали внутренние инциденты (связанные с IT-безопасностью). В 31% случаев инсайдеры занесли вирусы изнутри корпоративной сети, а с инсайдерским мошенничеством столкнулись 28% респондентов. 18% организаций стали жертвами утечки приватной информации клиентов, а 10% обнаружили, что инсайдеры скомпрометировали корпоративную сеть. Организации, которые пострадали от внутренней утечки, признаются, что большая доля угроз является следствием безалаберности или халатности служащих (человеческий фактор — 42%, операционные ошибки — 37%), а не злого умысла инсайдеров. Правда, 28% стали жертвой тщательно продуманного и профессионального мошенничества, а 18% компаний лишились приватной информации клиентов именно из-за того, что инсайдеры целенаправленно допустили утечку. Чтобы не допустить такие инциденты в будущем, 80% опрошенных финансовых компаний осуществляют мониторинг действий служащих, а 75% вводят различные ограничительные меры на использование тех или иных технологий либо устройств.

По данным исследовательского центра компании InfoWatch, специализирующейся на производстве и продаже систем DLP, за 2008 год — 42% утечек информации происходит неумышленно по неаккуратности или забывчивости пользователей, вследствие нарушений политик корпоративной безопасности организаций. Более 40% информации уходит по Интернет-каналам, и 30% — по мобильным устройствам. Более 65% информации утекает из коммерческих предприятий, около 20% из образовательных и 24% из государственных предприятий.

Системы DLP на сегодняшний день наиболее эффективный инструмент для защиты конфиденциальной информации, и актуальность данных решений будет со временем только увеличиваться. Согласно статье 19 ФЗ-№152 («Оператор при обработке персональных данных обязан принимать необходимые организационные и технические меры, в том числе использовать шифровальные (криптографические) средства, для защиты персональных данных от неправомерного или случайного доступа к ним, уничтожения, изменения, блокирования, копирования, распространения персональных данных, а также от иных неправомерных действий») и пункту 11 Постановления РФ-№781 («при обработке персональных данных в информационной системе должно быть обеспечено проведение мероприятий, направленных на предотвращение … передачи их лицам, не имеющим права доступа к такой информации») необходимо выполнить требования, которые именно системы DLP в состоянии наиболее эффективно решить.

С учетом представленных статистических данных и требований правовых актов, понятно, что востребованность и актуальность систем DLP очень высока и не уменьшается с течением времени.

![Системы предотвращения утечек конфиденциальной информации (dlp) [курсовая №60736]](http://ihomesystems.ru/wp-content/uploads/6/9/c/69c792d4a278ac3c6cadc3859e9b12e6.png)

![Системы предотвращения утечек конфиденциальной информации (dlp) [курсовая №27769]](http://ihomesystems.ru/wp-content/uploads/0/4/8/048ebff2b515842161e03578dd6c1101.jpeg)