Перечень документов

- О ГОСУДАРСТВЕННОЙ ТАЙНЕ. Закон Российской Федерации от 21 июля 1993 года № 5485-1

(в ред. Федерального закона от 6 октября 1997 года № 131-ФЗ). - ОБ ИНФОРМАЦИИ, ИНФОРМАТИЗАЦИИ И ЗАЩИТЕ ИНФОРМАЦИИ. Федеральный закон Российской Федерации

от 20 февраля 1995 года № 24-ФЗ. Принят Государственной Думой 25 января 1995 года. - О ПРАВОВОЙ ОХРАНЕ ПРОГРАММ ДЛЯ ЭЛЕКТРОННЫХ ВЫЧИСЛИТЕЛЬНЫХ МАШИН И БАЗ ДАННЫХ.

Закон Российской Федерации от 23 фентября 1992 года № 3524-1. - ОБ ЭЛЕКТРОННОЙ ЦИФРОВОЙ ПОДПИСИ. Федеральный закон Российской Федерации от 10 января

2002 года № 1-ФЗ. - ОБ АВТОРСКОМ ПРАВЕ И СМЕЖНЫХ ПРАВАХ. Закон Российской Федерации от 9 июля 1993 года

№ 5351-1. - О ФЕДЕРАЛЬНЫХ ОРГАНАХ ПРАВИТЕЛЬСТВЕННОЙ СВЯЗИ И ИНФОРМАЦИИ. Закон Российской Федерации

(в ред. Указа Президента РФ от 24.12.1993 № 2288; Федерального закона от 07.11.2000 № 135-ФЗ. - Положение об аккредитации испытательных лабораторий и органов по сертификации средств

защиты информации по требованиям безопасности информации / Государственная техническая

комиссия при Президенте Российской Федерации. - Инструкция о порядке маркирования сертификатов соответствия, их копий и сертификационных

средств защиты информации / Государственная техническая комиссия при Президенте Российской

Федерации. - Положение по аттестации объектов информатизации по требованиям безопасности информации

/ Государственная техническая комиссия при Президенте Российской Федерации. - Положение о сертификации средств защиты информации по требованиям безопасности информации:

с дополнениями в соответствии с Постановлением Правительства Российской Федерации от 26 июня

1995 года № 608 «О сертификации средств защиты информации»

/ Государственная техническая комиссия при Президенте Российской Федерации. - Положение о государственном лицензировании деятельности в области защиты информации

/ Государственная техническая комиссия при Президенте Российской Федерации. - Автоматизированные системы. Защита от несанкционированного доступа к информации.

Классификация автоматизированных систем и требования по защите информации: Руководящий

документ / Государственная техническая комиссия при Президенте Российской Федерации. - Концепция защиты средств вычислительной техники и автоматизированных систем от

несанкционированного доступа к информации: Руководящий документ

/ Государственная техническая комиссия при Президенте Российской Федерации. - Средства вычислительной техники. Межсетевые экраны. Защита от несанкционированного

доступа к информации. Показатели защищенности от несанкционированного доступа к информации:

Руководящий документ

/ Государственная техническая комиссия при Президенте Российской Федерации. - Средства вычислительной техники. Защита от несанкционированного

доступа к информации. Показатели защищенности от несанкционированного доступа к информации:

Руководящий документ

/ Государственная техническая комиссия при Президенте Российской Федерации. - Защита информации. Специальные защитные знаки. Классификация и общие требования:

Руководящий документ

/ Государственная техническая комиссия при Президенте Российской Федерации. - Защита от несанкционированного доступа к информации. Термины и определения:

Руководящий документ

/ Государственная техническая комиссия при Президенте Российской Федерации.

Как оценить риски информационной безопасности

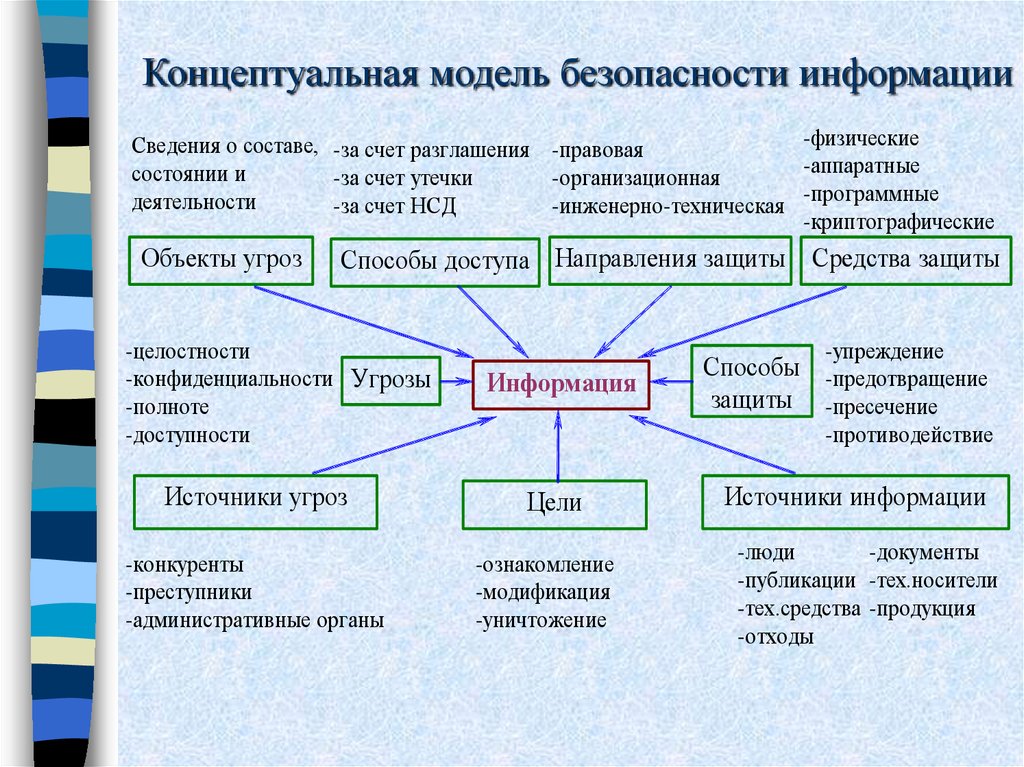

На рисунке 1 показана роль процесса оценки рисков в структуре процессов информационной безопасности.

Рисунок 1. Роль процесса оценки рисков в структуре процессов информационной безопасности

Необходимость проведения оценки рисков определена в российских и международных стандартах по информационной безопасности (ГОСТ Р ИСО/МЭК 17799:2005, CRAMM, ISO 27001:2013) и нормативных документах государственных органов РФ (например, документах ФСТЭК России по защите персональных данных и ключевых систем информационной инфраструктуры).

Под риском понимается неопределенность, предполагающая возможность ущерба, связанного с нарушением ИБ. Оценка рисков – это процесс, охватывающий индетификацию риска, анализ риска и сравнительную оценку риска.

Анализ рисков включает следующие обязательные этапы:

- идентификация ресурсов;

- идентификация бизнес-требований и требований законодательства, применимых к идентифицированным ресурсам;

- оценивание идентифицированных ресурсов с учетом выявленных бизнес требований и требований законодательства, а также последствий нарушения их конфиденциальности, целостности и доступности;

- идентификация значимых угроз и уязвимостей идентифицированных ресурсов;

- оценка вероятности реализации идентифицированных угроз и уязвимостей.

Оценивание рисков включает:

- вычисление риска;

- оценивание риска по заранее определенной шкале рисков.

Оценка рисков является эффективным механизмом управления информационной безопасностью в компании, позволяющим:

- идентифицировать и оценить существующие информационные активы компании;

- оценить необходимость внедрения средств защиты информации;

- оценить эффективность уже внедренных средств защиты информации.

Типовой проект по оценке рисков информационной безопасности, предлагаемый нашей компанией включает следующие стадии:

1. Подготовка проекта – определение границ проведения оценки рисков, согласование сроков проведения, определение привлекаемых специалистов со стороны Заказчика;

2. Начало проекта – получение исходных данных от Заказчика, изучение бизнес-целей компании и отраслевых особенностей, составление карты активов;

3. Проведение обследования, включающего сбор следующей информации:

- об организационных мероприятиях – изучение политик, положений, инструкций, программ и результатов обучения сотрудников, проведение интервьюирования ответственных сотрудников Заказчика, наблюдение за работой сотрудников Заказчика;

- о технических средствах – инструментальный анализ информационной инфраструктуры, изучение документов, описывающих работу технических средств, изучение существующих настроек технических средств;

- о физической безопасности – осмотр помещений, анализ существующих процедур и применяемых средств обеспечения физической безопасности.

4. Построение модели угроз

- актуальность и полнота составленной модели угроз безопасности информации является определяющим условием успешной и достоверной оценки рисков;

- модель угроз безопасности информации является уникальной для каждой компании;

- при построении модели угроз безопасности информации используются каталоги угроз, например CRAMM или BSI. Полученный перечень угроз может дополняться, угрозами, описанными в методических документах регулирующих органов, например ФСТЭК России и ФСБ России, и отраслевых регуляторов, например Банк России;

- составленный перечень угроз дополняется угрозами, выявленными при проведении обследования Заказчика.

5. Анализ рисков, включающий:

- оценку активов на основе информации, полученной на этапах начала проекта и проведения обследования. Оценка активов может быть как количественная, так и качественная;

- оценку уязвимостей, выявленных в ходе проведения обследования. Оценка уязвимостей может проводиться с использованием различных методик, например CVSS;

- оценку угроз, включенных в модель угроз. Под оценкой угроз понимается вычисление вероятности возникновения угрозы;

- расчет рисков по качественной или количественной методике;

- ранжирование рисков с целью определения очередности обработки рисков.

6. Разработка плана обработки рисков – выбор оптимальных защитных мер, оценка их стоимости и эффективности, разработка предложений по принятию, избеганию или передачи части рисков;

Что является ключевой концепцией кибербезопасности

Кибербезопасность сама по себе имеет очень широкий термин и может иметь много определений, вращающихся вокруг цифрового мира. Для понимания термина кибербезопасности три фундаментальных понятия известны как «Триада ЦРУ».

Триада ЦРУ является аббревиатурой от таких слов, как конфиденциальность, целостность и доступность. Эта модель предназначена для руководства организацией политиками кибербезопасности.

Конфиденциальность. Это процесс, который исключает доступ к информации для определённых людей. Это мера, позволяющая ограничить попадание конфиденциальной информации в чужие руки. В организации людям разрешают или запрещают доступ к информации в соответствии с их профессией. Такого рода люди проходят соответствующее обучение и правила обмена конфиденциальными секретами, защищают свои учётные записи с помощью надёжных паролей. Некоторые из ключевых моментов, из которых состоит кибербезопасность, это 2FA (двухфакторная аутентификация, классификация данных, шифрование данных, биометрическая проверка и т.д.).

Целостность. Процесс целостности гарантирует, что данные в системе непротиворечивы, проверены, точны и заслуживают доверия. Это означает, что данные не могут быть изменены, изменяемы, удалены или доступны без определённого разрешения

Вот почему важно следить за правами доступа к файлам и доступом пользователей. Ещё одна важная вещь для поддержания целостности данных — иметь защищённую резервную копию

Облачные резервные копии являются одними из самых надёжных в настоящее время.

Доступность. С точки зрения необходимых компонентов, таких как оборудование, сети, программное обеспечение, устройства, доступность, означает, что всё это необходимо обновлять и поддерживать. Причина, по которой это важно, заключается в том, что он обеспечивает бесперебойное функционирование и доступ к данным без сбоев. Такие утилиты, как брандмауэры, прокси-серверы, решения для резервного копирования и планы восстановления, являются ключевыми моментами противодействия киберугрозам.

Риски безопасности удаленной работы для сотрудников

Компании могли иметь полностью удаленную рабочую силу, сотрудников, которые время от времени работают из дома, или сотрудников, которые часто путешествуют по делам. И, без сомнения, управление их безопасностью сложнее, чем управление вашими конечными точками на месте.

Вот пять негативных привычек, которые могут быть у удаленных сотрудников в организации, которые создают проблемы для фирмы:

1. Незащищенные сети Wi-Fi, позволяющие получить доступ к конфиденциальной информации

Ваши сотрудники могут быть подключены к своей личной беспроводной сети или даже использовать незащищенный общедоступный Wi-Fi для доступа к своим корпоративным учетным записям. В результате злоумышленники поблизости могут легко шпионить за их сетью и перехватывать конфиденциальные данные. Например, материалы, передаваемые в виде простого текста без шифрования, могут быть захвачены и украдены ворами.

В результате, пока ваши сотрудники не используют VPN-подключение, им нельзя разрешать доступ к каким-либо неопознанным сетям Wi-Fi.

В то же время наблюдается тенденция, позволяющая сотрудникам использовать свои личные устройства для работы, известная как политика «Принеси свое собственное устройство» или BYOD.

Вы должны быть полностью информированы о проблемах, возникающих при использовании вашими сотрудниками личного оборудования в служебных целях.

Например, они могут неожиданно покинуть компанию и сохранить конфиденциальную информацию, сохраненную на их устройстве во время работы, и у вас не будет возможности ее удалить.

Кроме того, они могут не поддерживать свое программное обеспечение в актуальном состоянии, что приводит к появлению брешей в безопасности в вашей среде. Мы не зря постоянно подчеркиваем необходимость своевременного развертывания обновлений безопасности.

Поэтому мы не рекомендуем разрешать вашим сотрудникам доступ к рабочим устройствам, потому что вы не сможете управлять тем, что происходит на их конечных точках.

2. Игнорируются основные меры физической защиты в общественных местах

Несмотря на то, что кибербезопасность является нашей главной заботой, мы не можем игнорировать физическую безопасность, когда речь идет о важных данных вашей компании.

Например, сотрудники могут громко разговаривать по телефону, работая в общественных местах, выставляя экран своего ноутбука на всеобщее обозрение в кафе или даже оставляя свое оборудование незащищенным.

Сотрудники должны быть обучены даже самым элементарным процедурам обеспечения безопасности, даже если на первый взгляд они кажутся элементарной логикой. Вежливое предупреждение им не раскрывать данные вашей компании всегда будет полезным.

Использование незащищенных паролей

Человеческая ошибка возникает, когда сотрудники пытаются защитить личные учетные записи с помощью ненадежных паролей, даже если фирма использует VPN, брандмауэры и другие меры защиты, чтобы сделать вашу удаленную сеть безопасной.

Человеческой ошибкой легче злоупотреблять, чем пытаться выйти за рамки расширенного решения безопасности, поэтому киберпреступники пытаются взломать пароли учетных записей, чтобы получить доступ к конфиденциальным данным компании.

Чтобы взломать пароли, хакеры используют различные методы. Например, они будут составлять базы данных наиболее часто используемых паролей, которые можно использовать для быстрого доступа к учетным записям со слабой безопасностью.

Повторение паролей — еще одна распространенная небезопасная практика, используемая хакерами. Как только они взломают пароль одной учетной записи, они также попытаются получить доступ к другим учетным записям, используя тот же пароль. Сотрудники, которые повторно используют пароли, особенно в своих личных и профессиональных учетных записях, с большей вероятностью станут жертвой кибератаки.

Незашифрованный обмен файлами — плохая идея

Хотя корпорации могут оценивать шифрование данных, пока они хранятся в их системе, они могут не отдавать приоритет шифрованию данных, пока они находятся в пути.

Ваши сотрудники ежедневно передают так много личной информации, от данных учетной записи клиента до документов и многого другого, что ваша организация не может позволить себе оставить ее уязвимой для киберпреступников

В случае кражи важной корпоративной информации могут возникнуть спуфинг, взлом компьютера с помощью программ-вымогателей, кража и другие виды проблем

Средства активного аудита сетей.

Активный аудит дополняет идентификацию/аутентификацию и разграничение

доступа, и направлен на выявление подозрительной (злоумышленной и/или

аномальной) активности с целью оперативного принятия ответных мер.

Назначение активного аудита — обнаруживать и реагировать. Обнаружению

подлежит подозрительная активность компонентов сети — от пользователей

(внутренних и внешних) до программных систем и аппаратных устройств.

Подозрительную активность можно подразделить на злоумышленную и аномальную

(нетипичную).

Примерами средств активного аудита являются:

- системные и сетевые сканеры безопасности, такие как XSpider, MaxPatrol;

- сканеры сетевых сервисов — Nmap;

- сканеры открытых сетевых TCP/UDP-портов;

- сканеры, используемые для определения конфигурации межсетевого экрана и построения топологии сети.

Принципы внедрения систем информационной безопасности

Для успешного внедрения систем информационной безопасности на предприятии необходимо придерживаться трех главных принципов:

Конфиденциальность. Конфиденциальность информации достигается предоставлением к ней доступа c наименьшими привилегиями исходя из принципа минимальной необходимой осведомленности. Иными словами, авторизованное лицо должно иметь доступ только к той информации, которая ему необходима для исполнения своих должностных обязанностей. Одной из важнейших мер обеспечения конфиденциальности является классификация информации, которая позволяет отнести ее к строго конфиденциальной, или предназначенной для публичного, либо внутреннего пользования. Шифрование информации — характерный пример одного из средств обеспечения конфиденциальности.

Целостность. Четкое осуществление операций или принятие верных решений в организации возможно лишь на основе достоверных данных, хранящихся в файлах, базах данных или системах, либо транслируемых по компьютерным сетям. Иными словами, информация должна быть защищена от намеренного, несанкционированного или случайного изменения по сравнению с исходным состоянием, а также от каких-либо искажений в процессе хранения, передачи или обработки. Однако ее целостности угрожают компьютерные вирусы и логические бомбы, ошибки программирования и вредоносные изменения программного кода, подмена данных, неавторизованный доступ, бэкдоры и тому подобное

Помимо преднамеренных действий, во многих случаях неавторизованные изменения важной информации возникают в результате технических сбоев или человеческих ошибок по оплошности или из-за недостаточной профессиональной подготовки. Например, к нарушению целостности ведут: случайное удаление файлов, ввод ошибочных значений, изменение настроек, выполнение некорректных команд, причем, как рядовыми пользователями, так и системными администраторами.

Доступность

Доступность обеспечивает надежный и эффективный доступ к информации уполномоченных лиц. Сетевая среда должна вести себя предсказуемым образом с целью получить доступ к информации и данным, когда это необходимо. Основными факторами, влияющими на доступность информационных систем, являются DoS-атаки (аббревиатура от Denial of Service с англ. — »отказ в обслуживании»), атаки программ-вымогателей, саботаж. Кроме того, источником угроз доступности являются непреднамеренные человеческие ошибки по оплошности или из-за недостаточной профессиональной подготовки: случайное удаление файлов или записей в базах данных, ошибочные настройки систем; отказ в обслуживании в результате превышения допустимой мощности или недостатка ресурсов оборудования, либо аварий сетей связи; неудачно проведенное обновление аппаратного или программного обеспечения; отключение систем из-за аварий энергоснабжения. Существенную роль в нарушении доступности играют также природные катастрофы: землетрясения, смерчи, ураганы, пожары, наводнения и тому подобные явления. Во всех случаях конечный пользователь теряет доступ к информации, необходимой для его деятельности, возникает вынужденный простой. Критичность системы для пользователя и ее важность для выживания организации в целом определяют степень воздействия времени простоя.

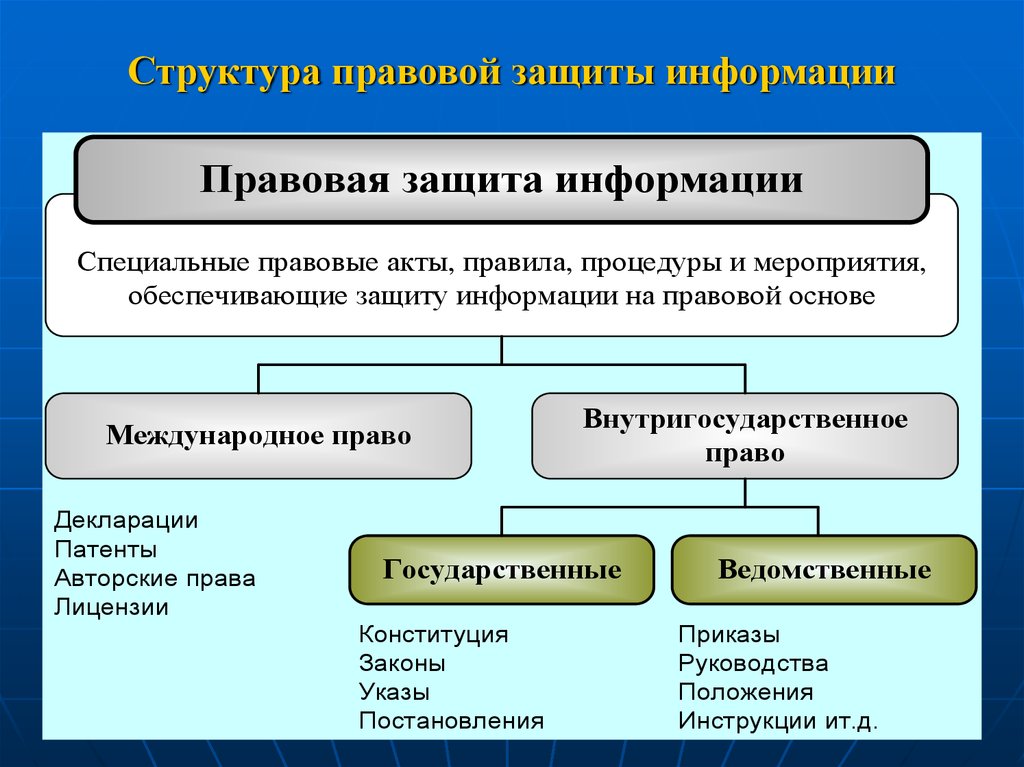

Процесс создания системы защиты информации можно разделить на три этапа:

- Формирование политики предприятия в области информационной безопасности. Фактически это система нормативно-правовых документов, актуальных для деятельности предприятия. С ее помощью, с одной стороны, определяются правила обеспечения информационной безопасности на предприятии (например, обязанности сотрудников), а с другой — устанавливается ответственность за их нарушение. В состав правового обеспечения включаются государственные законы и акты (например, закон о государственной тайне), внутренние нормативные и организационные документы предприятия (устав, правила внутреннего распорядка, инструкции для сотрудников о сохранении коммерческой или иной тайны и т.д.).

- Выбор и внедрение технических и программных средств защиты.

- Разработка и проведение ряда организационных мероприятий.

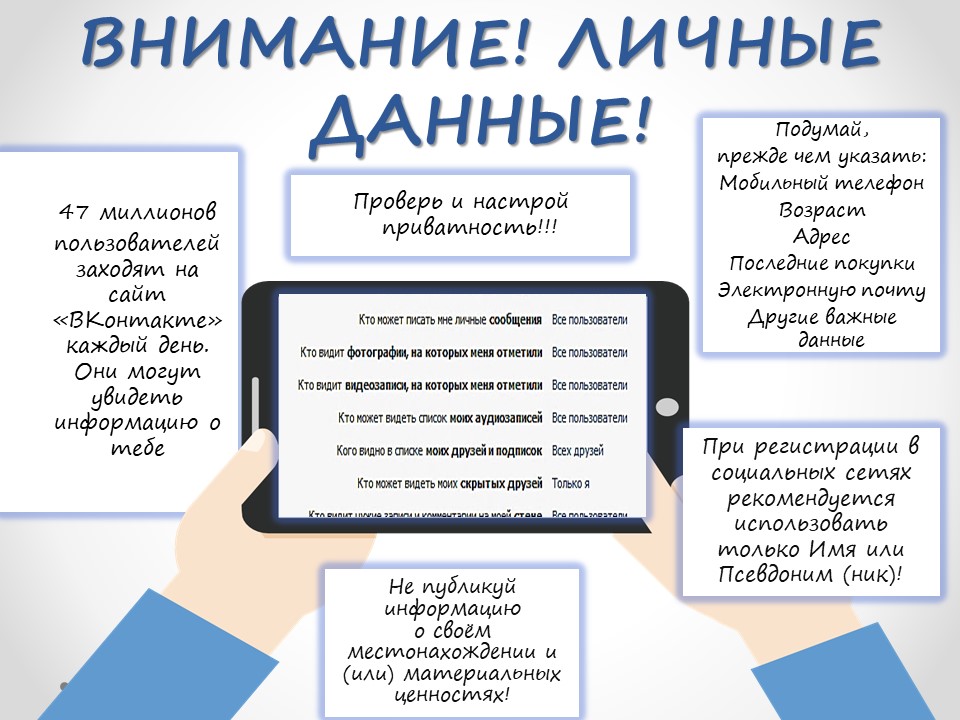

Советы по грамотному использованию социальных сетей

Активное общение в социальных мессенджерах может стать причиной потери личных данных, которые перейдут в руки мошенникам. Коммуникация через виртуальные сети должна быть максимальной безопасной, и для этого следует соблюдать правила:

- Предпочесть проверенный онлайн-сервис.

- Личный профиль заполнять по минимуму. Важную информацию о себе и родственниках не размещать.

- Ограничить возможность рассылок и предложений от неизвестных пользователей.

- Сразу удалять подозрительные ссылки и файлы.

- Составить сложную кодовую фразу, хранить ее в недоступном для других людей месте.

- Выходить из системы после завершения общения.

Инфобезопасность возможно обеспечить самостоятельно, но необходимо владеть сведениями о потенциальных рисках и постоянно соблюдать ряд базовых правил пребывания в интернете. Самый лучший план действий — подобрать комплекс активных средств, работающих на нескольких уровнях защиты персональных данных.

Последнее обновление — 18 сентября 2021 в 15:37

Как сами сотрудники предприятия могут стать причиной возникновения угроз?

Риски информационной безопасности часто возникают из-за нецелесообразного использования сотрудниками сети Интернет и внутренней компьютерной системы. Злоумышленники прекрасно играют на неопытности, невнимательности и необразованности некоторых людей в отношении информационной безопасности. Для того чтобы исключить этот вариант похищения конфиденциальных данных, руководство многих организаций проводит специальную политику среди своего коллектива. Её целью является обучение людей правилам поведения и пользования сетями. Это является достаточно распространенной практикой, так как и угрозы возникающие таким образом достаточно распространены. В программы получения навыков информационной безопасности сотрудниками предприятия входят следующие моменты:

- преодоление неэффективного использования средств аудита;

- уменьшение степени пользования людьми специальных средств для обработки данных;

- снижение применения ресурсов и активов;

- приучение к получению доступа к сетевым средствам только установленными методами;

- выделение зон влияния и обозначение территории ответственности.

Когда каждый сотрудник понимает, что от ответственного выполнения, возложенных на него задач зависит судьба учреждения, то он пытается придерживаться всех правил. Перед людьми необходимо ставить конкретные задачи и обосновывать получаемые результаты.

Другие способы избежать угроз безопасности при работе из дома

Ниже перечислены основные компоненты, которые должны быть на устройствах как вашего локального, так и удаленного персонала:

Многофакторная аутентификация

Этот тип аутентификации обеспечит дополнительный уровень безопасности для учетных записей ваших удаленных сотрудников. Чем больше у вас уровней безопасности, тем меньше вероятность того, что киберпреступники получат доступ к вашей защищенной информации.

Менеджер паролей

Ваши сотрудники должны использовать диспетчер паролей в дополнение к многофакторной аутентификации, когда речь идет о паролях. Таким образом им не придется запоминать все многочисленные пароли, которые им нужно будет установить для своих рабочих учетных записей.

VPN

Даже когда ваши сотрудники работают удаленно, VPN-подключения имеют решающее значение, когда они подключаются к незащищенным сетям, таким как точки доступа Wi-Fi. Рекомендуется, чтобы ваши сотрудники использовали VPN предоставляется вашей компанией. Этот инструмент направляет информацию из частной сети вашей организации через Интернет, обеспечивая еще большую защиту.

Другими словами, любой, кто попытается украсть зашифрованную информацию, не сможет ее прочитать. Ваши сотрудники смогут получить доступ к внутренней сети вашей компании, которая является частной сетью, доступной только для сотрудников вашей компании (если она у вас есть).

Межсетевые экраны

Несанкционированный доступ к сети и из сети будет предотвращен брандмауэром, что еще больше повысит безопасность устройств ваших сотрудников. Брандмауэры — это устройства, которые отслеживают сетевой трафик, а также обнаруживают и блокируют вредоносные данные. Брандмауэры — это важные инструменты для защиты удаленных конечных точек от различных кибератак.

Эффективное решение EDR

И последнее, но не менее важное: ваши системные администраторы всегда должны иметь доступ к точным спецификациям ваших конечных точек. Вот почему рекомендуется решение для обнаружения и реагирования на конечных точках (EDR), поскольку оно позволит вам удаленно избегать вредоносных программ нового поколения, утечек данных, быстро реагировать на атаки и управлять развертыванием программного обеспечения и установкой исправлений

Инструменты кибербезопасности для защиты сети

Netstumbler

Netstumbler — это бесплатный инструмент кибербезопасности, разработанный для систем, работающих под управлением операционной системы Windows. Инструмент позволяет экспертам по безопасности определять открытые порты в сети. Он также используется для вардрайтинга. Netstumbler был разработан только для систем Windows, поэтому исходные коды не предоставляются. Инструмент использует подход WAP-поиска при поиске открытых портов, что делает его одним из самых популярных инструментов для защиты сети. Он также популярен из-за его способности выявлять сетевые уязвимости, которые могут отсутствовать в других типах инструментов безопасности.

Aircrack-ng

Aircrack-ng содержит исчерпывающий набор утилит, используемых для анализа слабых мест безопасности сети Wi-Fi. Специалисты по кибербезопасности используют его для захвата пакетов данных, передаваемых через сеть, для непрерывного мониторинга. Кроме того, Aircrack-ng предоставляет функции для экспорта перехваченных пакетов данных в текстовые файлы, чтобы их можно было подвергнуть дополнительной оценке безопасности

Кроме того, он позволяет осуществлять захват и инъекцию, что важно для оценки производительности сетевых карт. Что еще более важно, Aircrack-ng проверяет надежность ключей WPA-PSK и WEP, взламывая их, чтобы установить, обладают ли они необходимой стойкостью

Это универсальный инструмент кибербезопасности, подходящий для усиления и улучшения сетевой безопасности.

KisMAC

Инструмент кибербезопасности KisMAC разработан для обеспечения безопасности беспроводной сети в операционной системе MAC OS X. Он содержит широкий спектр функций, предназначенных для профессионалов в области кибербезопасности. Следовательно, он может быть неприятен для новичков по сравнению с другими инструментами, используемыми для аналогичных целей. KisMAC пассивно сканирует беспроводные сети на поддерживаемых картах Wi-Fi, включая Apple AirPort Extreme, AirPort, а также карты сторонних производителей. KisMAC использует различные методы, такие как атаки методом перебора и использование таких недостатков, как неправильная генерация ключей безопасности и слабое планирование, для взлома ключей WPA и WEP. Успешный взлом означает, что ключи небезопасны, и поэтому сеть уязвима для атак.

Опасности для данных

Самые частые проблемы, с которыми сталкиваются пользователи онлайн-сетей, — это кража данных, вирусы и взлом. Особенности каждой из угроз:

Взлом. Злоумышленники получают доступ к учетным сведениям профилей, электронной почты, веб-сайтам, компьютерным системам. Если атака на уязвимость сети будет совершена успешно (в том числе с применением RDP протокола, через который осуществляется подключение к удаленным рабочим местам), мошенники смогут получить полный удаленный доступ к текущим пользовательским устройствам.

Вредоносные программы и вирусы. Речь о червях, троянах и другом вредоносном ПО. Такой софт разрабатывается специально для нанесения вреда серверам, компьютерам, сетям, в целях хищения конфиденциальных сведений. Могут вирусы распространяться в формате вредоносной рекламы. Пользователь нажимает на сообщение, после чего на его устройстве устанавливается вирус. Также многие владельцы устройств «цепляют» вредоносные программы после перехода на зараженные сайты. Поэтому не открывайте непонятные ссылки, даже из сообщений знакомых, не игнорируйте предупреждения антивирусов и обязательно используйте антивирусные программы.

Кража персональной информации. Злоумышленникам личные данные пользователей интересны в целях их применения в собственных интересах или получения дохода в результате перепродажи. Чаще всего под прицелом оказываются финансовые и другие сведения. Задача каждого современного пользователя — принять все доступные меры, которые повысят безопасность личных данных. Владение информацией существенно снижает риски возникновения проблем в будущем.

Среди частых опасностей электронной почты также выделяют фишинг. Эта старая угроза безопасности в сети все еще остается актуальной. Речь о кибератаке умышленного типа, главным инструментом которой становится рассылка поддельных электронных писем. Пользователь получает отправление от банка, другой компании, вызывающей доверие, открывает его и переходит по ссылке. Последняя ведет на вредоносный сайт, поэтому автоматически происходит загрузка вируса на устройство. Злоумышленники получают доступ к личным сведениям пользователя, могут использовать их на свое усмотрение.

Способы защиты ЛВС

Для повышения безопасности локально-вычислительных сетей рекомендуется:

• Вести журнал действий пользователей сети.

Защита информации в локальных вычислительных сетях достигается при помощи проработанной и технологичной системы, которая включает в себя не только указанные выше технические меры. Среди методов защиты информации можно выделить также аппаратные, программные и организационные. Если подойти к данному вопросу комплексно, можно обеспечить высокую безопасность и надежность данных.

При возникновении рисков взлома сети, нужно принять определенные меры. Для исключения постороннего влияния на файловую систему и конфиденциальность данных администратор сети должен:

• Выполнять регулярный аудит системы.

Способы защиты от несанкционированного доступа

Какие мероприятия мы можем провести, чтобы минимизировать риск взлома нашей информационной сети? Для этого нужно:

1) В первую очередь необходимо обеспечить физическую безопасность. Доступы во все серверные и коммутационные комнаты должен быть предоставлен ограниченному числу сотрудников. Если используются точки доступа, они должны быть максимально скрыты что бы избежать к ним физический доступ. Данные должны иметь физические резервные копии Утилизация жёстких дисков должна проходить под строгим контролем. Ведь получив доступ к данным, последствия могут быть печальными.

2) Позаботится о внешней безопасности. Первый «защитник сети», выступает farewall или межсетевой экран, обеспечивающий защиту от несанкционированного удалённого доступа.

Сеть можно разделить на подсети для ограничения серверов от пользователей. Использование фильтрующего маршрутизатора, который фильтрует исходящие и входящие потоки. Все устройства подключение к сети буду иметь доступ в интернет, а обратно доступ к устройствам из Интернета блокируется.

3) Разграничения в ролях администраторов и пользователей

— Доступ к серверам не должен иметь рядовой пользователь;

— Доступ управления конфигурацией компьютеров должен иметь только администратор;

— Доступ к сетевым ресурсам должны иметь каждый там, где ему это необходимо для выполнения должностных обязанностей;

— Трафик всех сотрудников должен фильтроваться, и в этом поможет прокси-сервер;

— Каждый пользователь должен устанавливать сложный пароль, и не должен не кому его передавать. Даже IT специалисты его не знают.

4) Антивирусная защита является главным рубежом защиты корпоративной сети от внешних атак. Комплексная антивирусная защита минимизирует проникновения в сеть вирусов. В первую очередь необходимо защитить сервера, рабочие станции, шлюзы и систему корпоративной почты

5) Установка актуальных обновлений программного обеспечения.

6) Защита сети через виртуальные частные сети VPN. В связи со спецификой работы организаций, как показывает практика, многие сотрудники осуществляют рабочую деятельность удалённо, в связи с этим необходимо обеспечить максимальную защиту трафика, а реализовать это помогут шифрованные туннели VPN, о которых мы рассказывали в статье «Как настроить VPN соединение для Windows? Настройка VPN сервера»

7) Безопасность корпоративной почты. Компании, которые обрабатывают большое количество электронной почты, в первую очередь подвержены фишинг атакам. Чтобы решить данную проблему рекомендуется использовать следующие методы:

— Использование спам списков (рейтинг почтовых сервисов)

— Анализ вложения письма (должен осуществляться анализ не только текста, но и самих вложений)

— Определение массовости письма (большинство почтовых серверов имеют такую функцию, можно посмотреть, кому в почтовые ящики упали письма)

![]() Никакая система не защитит от человеческого фактора. Все сотрудники компании, вне зависимости от должности должны понимать и главное соблюдать правила информационной безопасности. Любые посторонние файлы, скаченные из сети или из почты могут быть опасны и нести в себе угрозу, а так же внешние накопители информации, которые не относятся к рабочему процессу.

Никакая система не защитит от человеческого фактора. Все сотрудники компании, вне зависимости от должности должны понимать и главное соблюдать правила информационной безопасности. Любые посторонние файлы, скаченные из сети или из почты могут быть опасны и нести в себе угрозу, а так же внешние накопители информации, которые не относятся к рабочему процессу.

Договориться, чтобы перед информированием сотрудника об увольнении, сначала сообщили вам, а вы продумали ряд мероприятий, для защиты рабочих документов данного сотрудника от кражи или порчи.

А так же повышать квалификацию работников в области информационной безопасности и компьютерной грамотности!

Это основные аспекты защиты информации в корпоративной сети, которые действенны, и используются почти в каждой компании. Выбор комплекса защиты зависит от самой структуры корпоративной сети. Не забывайте использовать защиту комплексно.

Севостьянов Антон

- Посмотреть профиль

- (Registered Users)

1 Album

14 Друзья

группы

Events

Pages

Мои подписки

Стать читателем