Понятие защиты информации

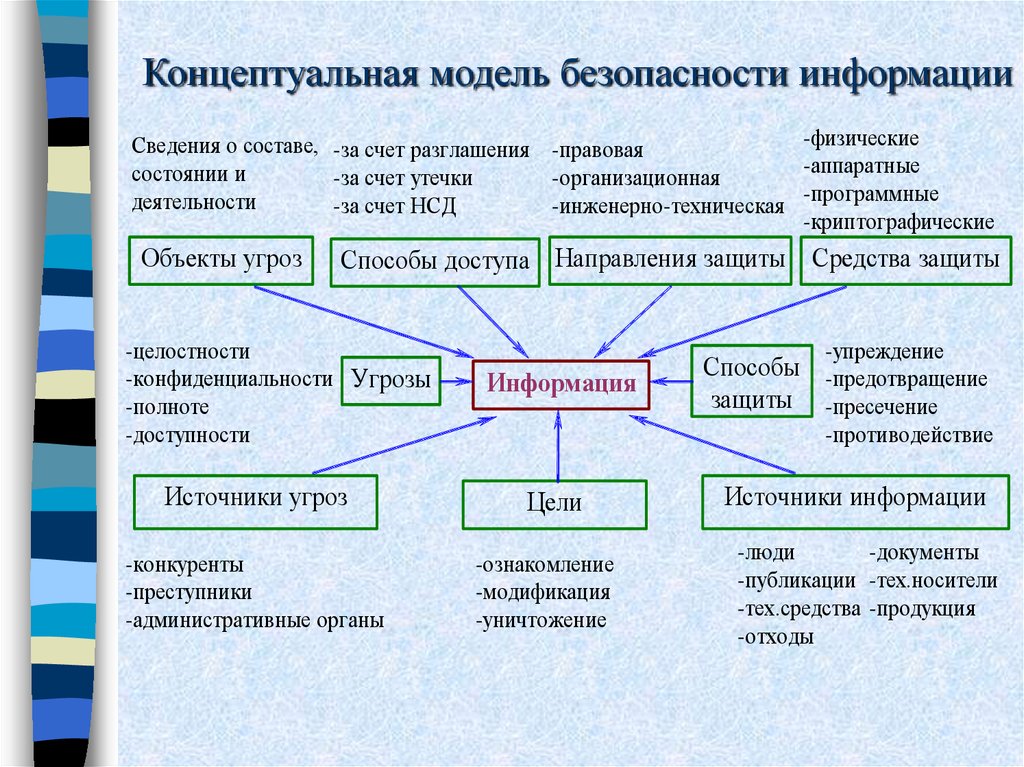

Защита информации — это совокупность методов и средств, обеспечивающих целостность, конфиденциальность, достоверность, аутентичность и доступность информации в условиях воздействия на нее угроз естественного или искусственного характера.

Защита информации — это система мер, направленных на достижение безопасного защищенного документооборота с целью сохранения государственной и коммерческой тайны. Для достижения результата реализуются режимные требования, применяются сложные, как правило электронные, устройства; для защиты информации в компьютерах и сетях — программно-технические решения, в том числе с применением криптографии.

Система защиты информации — это комплекс организационных и технических мер, направленных на обеспечение информационной безопасности предприятия. Главным объектом защиты являются данные, которые обрабатываются в автоматизированной системе управления и задействованы при выполнении бизнес-процессов.

Современная автоматизированная система обработки информации представляет собой сложную систему, состоящую из большого числа компонентов различной степени автономности, которые связаны между собой и обмениваются данными. Практически каждый компонент может подвергнуться внешнему воздействию или выйти из строя. Компоненты автоматизированной системы можно разбить на следующие группы:

- аппаратные средства — компьютеры и их составные части (процессоры, мониторы, терминалы, периферийные устройства — дисководы, принтеры, контроллеры, кабели, линии связи и т.д.);

- программное обеспечение — приобретенные программы, исходные, объектные, загрузочные модули; ОС и системные программы (компиляторы, компоновщики и др.), утилиты, диагностические программы и т.д.;

- данные — хранимые временно и постоянно, на магнитных носителях, печатные, архивы, системные журналы и т.д.;

- персонал — обслуживающий персонал и пользователи.

Методы защиты информации

Методы защиты, как правило, используются в совокупности.

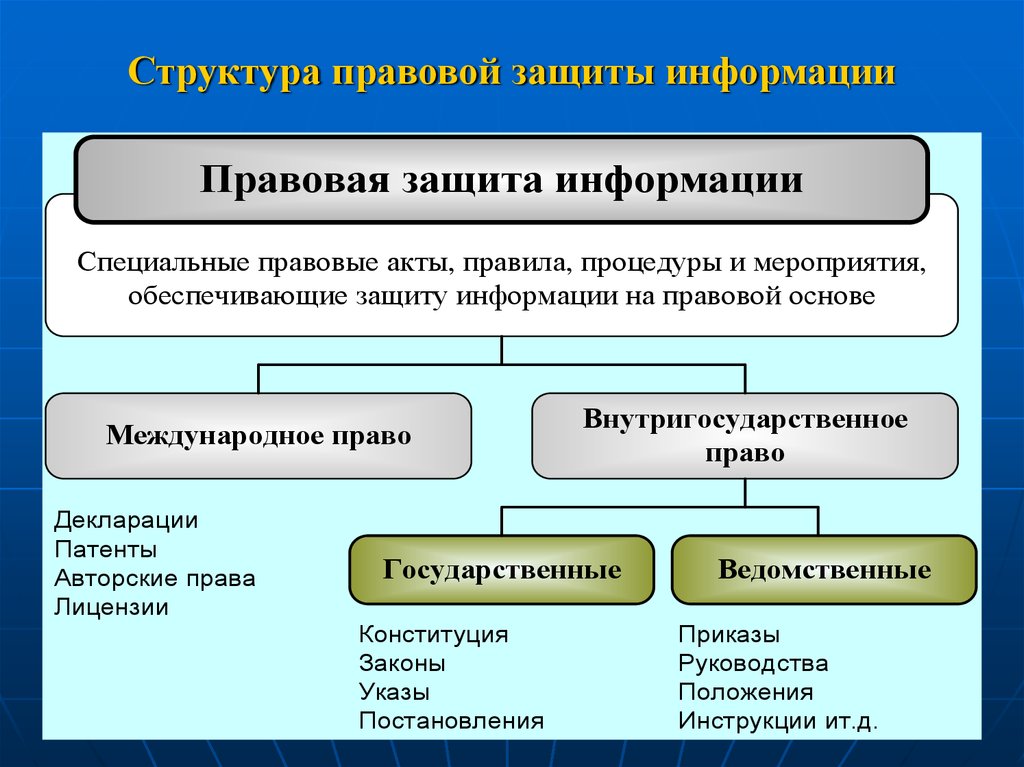

Инструменты организационно-правовой защиты

Основным инструментом организационно-правовой защиты являются различные организационные мероприятия, осуществляемые в процессе формирования инфраструктуры, с помощью которой хранится информация. Данные инструменты применяются на этапе возведения зданий, их ремонта, проектирования систем. К инструментам организационно-правовой защиты относятся международные договоры, различные официальные стандарты.

Инструменты инженерно-технической защиты

Инженерно-технические средства – это различные объекты, обеспечивающие безопасность. Их наличие обязательно нужно предусмотреть при строительстве здания, аренде помещения. Инженерно-технические инструменты обеспечивают такие преимущества, как:

- Защита помещения компании от действий злоумышленников.

- Защита хранилищ информации от действий заинтересованных лиц.

- Защита от удаленного видеонаблюдения, прослушивания.

- Предотвращение перехвата сведений.

- Создание доступа сотрудников в помещение компании.

- Контроль над деятельностью сотрудников.

- Контроль над перемещением работников на территории компании.

- Защита от пожаров.

- Превентивные меры против последствий стихийных бедствий, катаклизмов.

Все это – базовые меры безопасности. Они не обеспечат полную конфиденциальность, однако без них невозможна полноценная защита.

Криптографические инструменты защиты

Шифрование – базовый метод защиты. При хранении сведений в компьютере используется шифрование. Если данные передаются на другое устройство, применяются шифрованные каналы. Криптография – это направление, в рамках которого используется шифрование. Криптография используется в следующих целях:

- Защита конфиденциальности сведений, которые передаются по открытым каналам.

- Возможность подтверждения подлинности сведений, которые передаются по различным каналам.

- Обеспечение конфиденциальности сведений в том случае, если они размещены на открытых носителях.

- Сохранение целостности данных при их передаче и хранении.

- Подтверждение отправки сообщения с информацией.

- Защита ПО от несанкционированного применения и копирования.

КСТАТИ! Криптография – это более продвинутый метод обеспечения защиты сведений.

Программно-аппаратные инструменты для защиты сведений

Программно-аппаратные инструменты включены в состав технических средств. К примеру, это могут быть:

- Инструменты для ввода сведений, нужных для идентификации (идентификация по отпечаткам пальцев, магнитные и пластиковые карты доступа).

- Инструменты для шифрования данных.

- Оборудование, предупреждающее несанкционированное использование систем (к примеру, электронные звонки, блокираторы).

- Инструменты для уничтожения сведений на носителях.

- Сигнализация, срабатывающая при попытках несанкционированных манипуляций.

В качестве этих инструментов могут выбираться разные программы. Предназначаются они для идентификации пользователей, ограничения доступа, шифрования. Для полноценной защиты применяются и аппаратные, и программные инструменты. Комплекс мер обеспечивает наивысшую степень защиты. Однако руководитель должен помнить, что добиться стопроцентной защиты невозможно. Всегда остаются слабые места, которые нужно выявлять.

Резерв

Под резервированием принято понимать такую операцию копирования, когда аналогичный объект формируется на машинном носителе. Этот блок информации нужно регулярно обновлять, если исходный файл претерпевал изменения, обновления. В норме резервы провоцируются разнообразными обстоятельствами, требуются с завидной регулярностью.

Чаще всего резервы нужны в ситуации, когда накопитель данных оказался переполнен, поэтому новые сведения вписать невозможно, не нарушив целостность уже существующей информации. Во время работы с техникой всегда есть риск сбоя, порчи, разрушения данных, хранимых на дисковых пространствах. Причин тому может быть много, и не все они связаны со злоумышленниками. Определенный вред наносят вирусные программы, но опасны и случайные ошибочные пользовательские действия. Резервирование позволяет предупредить потерю сведений, спровоцированную порчей техники, умышленной злонамеренной активностью некоего лица.

Обеспечение информационной безопасности

Формирование режима информационной безопасности — проблема комплексная.

Меры по ее решению можно подразделить на пять уровней:

- законодательный (законы, нормативные акты, стандарты и т.п.);

- морально-этический (всевозможные нормы поведения, несоблюдение которых

ведет к падению престижа конкретного человека или целой организации); - административный (действия общего характера, предпринимаемые руководством

организации); - физический (механические, электро- и электронно-механические препятствия

на возможных путях проникновения потенциальных нарушителей); - аппаратно-программный (электронные устройства и специальные программы

защиты информации).

Единая совокупность всех этих мер, направленных на противодействие угрозам

безопасности с целью сведения к минимуму возможности ущерба, образуют систему

защиты.

Надежная система защиты должна соответствовать следующим принципам:

- Стоимость средств защиты должна быть меньше, чем размеры возможного ущерба.

- Каждый пользователь должен иметь минимальный набор привилегий, необходимый

для работы. - Защита тем более эффективна, чем проще пользователю с ней работать.

- Возможность отключения в экстренных случаях.

- Специалисты, имеющие отношение к системе защиты должны

полностью представлять себе принципы ее функционирования и в случае

возникновения затруднительных ситуаций адекватно на них реагировать. - Под защитой должна находиться вся система обработки информации.

- Разработчики системы защиты, не должны быть в числе тех, кого эта система

будет контролировать. - Система защиты должна предоставлять доказательства корректности

своей работы. - Лица, занимающиеся обеспечением информационной безопасности, должны нести

личную ответственность. - Объекты защиты целесообразно разделять на группы

так, чтобы нарушение защиты в одной из групп не влияло на безопасность других. - Надежная система защиты должна быть полностью протестирована и согласована.

- Защита становится более эффективной и гибкой, если она

допускает изменение своих параметров со стороны администратора. - Система защиты должна разрабатываться, исходя из предположения, что

пользователи будут совершать серьезные ошибки и, вообще, имеют наихудшие

намерения. - Наиболее важные и критические решения должны приниматься человеком.

- Существование механизмов защиты должно быть по возможности скрыто от

пользователей, работа которых находится под контролем.

Возможные угрозы информации

Под угрозой для информации, требующей применения организационных методов защиты, подразумеваются попытки внешнего или внутреннего влияния на автоматизированную систему, которые способны нанести существенный вред данным. Зачастую наиболее беззащитными информационные системы становятся, когда:

- ПО организации требует доработок, обновления или в нем есть бреши;

- есть процессы, которые недостаточно хорошо работают (защитные в том числе);

- имеются особенные условия использования и хранения данных.

Возможные угрозы информации

Возможные угрозы информации

Есть несколько групп угроз, отличающихся по своей природе:

Объективная

Здесь важную роль играет правильность выбранного оборудования для хранения и обработки, а также исправная работа защитного программного обеспечения.

Главные погрешности: неполадки в технических средствах, плохие антивирусные программы, шлюзов безопасности нет, отсутствует возможность зрительного контроля за серверами и входа на них.

Невозможно заранее узнать, что выйдет из строя, но можно выделить для себя наиболее слабые места и быть готовым вовремя принять необходимые методы и средства защиты данных, информации.

Случайная

Сюда относятся ЧП, разные неожиданные события и системные сбои

Особенно важно действовать быстро и за короткий срок решить проблему, под которой подразумеваются различные виды неисправностей технических средств на любом из уровней системы и даже тех, что в ответе за контроль доступа, износ и истечение срока годности микросхем, информационных носителей, линейных соединений, некорректную работу антивирусов, сервисных и прикладных программ

Только до22 января

Пройди опрос иполучи обновленный курс от Geekbrains

Дарим курс по digital-профессиям

и быстрому вхождения в IT-сферу

Чтобы получить подарок, заполните информацию в открывшемся окне

Перейти

Скачать файл

Субъективная

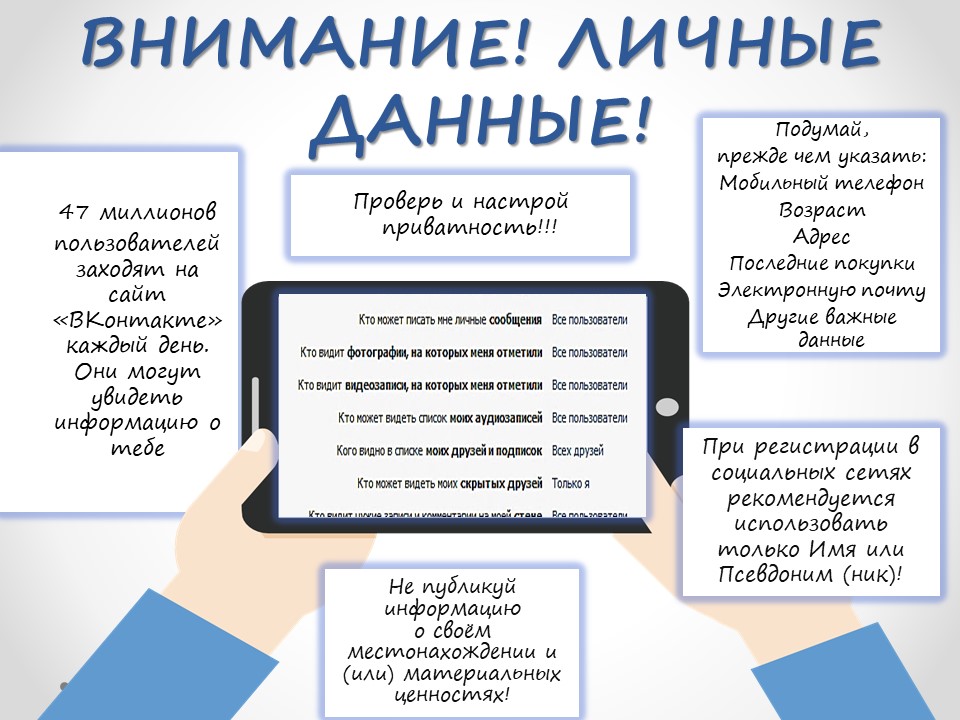

Зачастую эти угрозы возникают по вине сотрудников, которые отвечают за техническую обработку, сохранность и безопасность данных. Какие бы методы защиты информации от утечек ни предпринимались, никто не отменяет влияние человеческого фактора: работник может допустить ошибку при соблюдении правил безопасности и создать брешь в системе во время загрузки ПО, активного его использования, операций с базой данных, включения и выключения устройств.

Помимо этого, в данную категорию входят бывшие сотрудники, которые имеют доступ к системе даже после увольнения.

Классификация безопасности информационных систем

Принятые по международной классификации уровни безопасности можно описать простыми словами, на знакомых среднестатистическому пользователю примерах.

- Уровень D – нулевая безопасность, при которой каждый пользователь получает полный доступ к данным любой степени значимости. Как пример – можно упомянуть читальный зал библиотеки.

- Уровень С – система с ранжированием доступа. Формируется полный и частичный объем данных, к которым могут обращаться группы пользователей. Для идентификации используется парольная система. В зависимости от сложности, уровень С может содержать самый разный механизм контроля, в том числе – с делегированием ответственности.

- Уровень В типичен для большинства крупных систем. Здесь ведется полная статистика запросов, сформированных потоков данных, действий пользователей. В ходу развернутая система идентификации и регулирования прав, с полным мониторингом происходящего и делегированием ответственности. Хранимая информация резервируется, предусматривается дублирование функционала системы, отслеживание и блокировка внешних атак.

Высший класс А – относится к сертифицированным системам, соответствующих требованиям безопасности, связанным с определенными сферами применения. Четкой регламентации особенностей подобных структур попросту не существует. Кроме этого, свод требований может зависеть от законодательных норм и принятых правил обмена информацией конкретного государства.

Сущность информационной безопасности

Информационная безопасность (англ. Information Security, а также — англ. InfoSec) — это практика предотвращения несанкционированного доступа, использования, раскрытия, искажения, изменения, исследования, записи или уничтожения информации. Это универсальное понятие применяется вне зависимости от формы, которую могут принимать данные (электронная или, например, физическая).

Объект защиты — это информация, носитель информации или информационный процесс, в отношении которых необходимо обеспечивать защиту в соответствии с поставленной целью защиты информации.

Основная задача информационной безопасности — это сбалансированная защита конфиденциальности, целостности и доступности данных, с учетом целесообразности применения и без какого-либо ущерба производительности организации. Это достигается, в основном, посредством многоэтапного процесса управления рисками, который позволяет идентифицировать основные средства и нематериальные активы, источники угроз, уязвимости, потенциальную степень воздействия и возможности управления рисками. Этот процесс сопровождается оценкой эффективности плана по управлению рисками.

В основе информационной безопасности лежит деятельность по защите информации — обеспечению ее конфиденциальности, доступности и целостности, а также недопущению какой-либо компрометации в критической ситуации. К таким ситуациям относятся природные, техногенные и социальные катастрофы, компьютерные сбои, физическое похищение и тому подобные явления.

В то время, как делопроизводство большинства организаций в мире до сих пор основано на бумажных документах, требующих соответствующих мер обеспечения информационной безопасности, наблюдается неуклонный рост числа инициатив по внедрению цифровых технологий на предприятиях, что влечет за собой привлечение специалистов по безопасности информационных технологий (ИТ) для защиты информации. Эти специалисты обеспечивают информационную безопасность технологии (в большинстве случаев — какой-либо разновидности компьютерных систем). Следует отметить, что под компьютером в данном контексте подразумевается не только бытовой персональный компьютер, а цифровые устройства любой сложности и назначения, начиная от примитивных и изолированных, наподобие электронных калькуляторов и бытовых приборов, вплоть до индустриальных систем управления и суперкомпьютеров, объединенных компьютерными сетями.

Основные угрозы для информационной безопасности любой компании связаны с кражей данных (например, промышленный шпионаж), использованием непроверенного программного обеспечения (например, содержащего вирусы), хакерскими атаками, получением спама (также может содержать вирусы), халатностью сотрудников. Реже утрата данных вызвана такими причинами, как сбой в работе аппаратно-программного обеспечения или кража оборудования. В результате компании несут значительные потери.

Крупнейшие предприятия и организации, в силу жизненной важности и ценности информации для их бизнеса, нанимают специалистов по информационной безопасности, как правило, себе в штат. В их задачи входит обезопасить все технологии от вредоносных кибератак, зачастую нацеленных на похищение важной конфиденциальной информации или на перехват управления внутренними системами организации

Референция защитных действий

Защитная работа, а также приемы и процедуры по поддержании информационной безопасности классифицируют по характеристикам и по объектам защиты которые делятся на следующие параметры:

По ориентации — защитные методы можно классифицировать как действия, курс на защиту персонала, финансовых и материальных активов и информации как фонд.

По способам — это обнаружение (к примеру: методы обнаружения ошибок) или системы обнаружения атак, предупреждение, выявление, пресечение и восстановление.

По направлениям — это защита на основе правовых методов, организационных и инженерно-технических действий.

По охвату защитные средства могут быть нацелены на защиту периметра предприятия, отдельных помещений, здания, конкретных групп аппаратуры, технических средств и систем, отдельных элементов (домов, помещений, аппаратуры) опасных с точки зрения НСД к ним.

Причиной информации могут быть документы, люди, отходы, технические средства и тд. Носители информации могут быть акустические и электромагнитные поля, либо вещества (изделие, бумага, материал). Средой распространения служит жесткие среды или воздушное пространство.

Правонарушитель может обладать всеми нужными средствами приема электромагнитной и акустической энергии, воздушное наблюдение и возможностью анализировать материалы представления информации.

Представления информации в вещественных формах. Для исключения неправомерного овладения конфиденциальной информацией, следует обработать сигнал или источник информации средствами шифрования приглушенные или других.

С повышением темпов использования и распространения информационных сетей (seti_PDH или seti_dwdm) и ПК увеличивается роль разных факторов, вызывающих разглашение, утечку и НСД к информации. Таковыми являются:

- ошибки контроля удаленного доступа;

- злоумышленные или несанкционированные поступки сотрудников и пользователей;

- дефолты аппаратуры ил баги в программах;

- программные закладки;

- стихийные катастрофы, крушение различного происхождения и опасности;

- ошибки пользователей и персонала;

- локальные атаки;

- ошибки при коммутации каналов и пакетов.

В связи с этим, основные целb защиты информации в информационных сетях и ПК есть:

- предупреждение утечки информации и потерь, вмешательства и перехвата на всех степенях влияния, для всех объектов территориально разделенных;

- обеспечение прав пользователей и юридических норм в связи ДОСТУПА к информационным и остальным ресурсам, предполагающее административный смотр за информационной деятельностью, включая действия персональной ответственности за следованием режимов работы и правил пользования;

Нужно учитывать спецификацию физической среды Ethernet и token ring.

Рисунок 3

Примеры проявления психологических защит

-

Человек не отдал долг вовремя, кредитор возмущён и предъявляет претензии в вежливой форме. Должник в ответ разражается гневной тирадой, хлопает дверью и перестаёт брать трубку. Какая защита работает в этом случае?

-

Выросший сын вспоминает в разговоре с матерью, как однажды она отшлёпала его кухонным полотенцем за то, что он разлил чай. Мать возмущена. «Не было такого, что ты выдумываешь!» Какой механизм ограждает мать от неприятных воспоминаний?

-

Студент проваливает важный экзамен и оказывается под угрозой отчисления. В разговоре с приятелями он небрежно говорит, что, вообще-то, и сам давно подумывал бросить вуз и поступить в другой или вообще замутить стартап, вон Цукерберг бросил Гарвард и ничего у него жизнь сложилась — удачно. Тут что работает?

-

Мать часто видит, что у её сына-подростка сужены зрачки, он странно себя ведёт, то добрый и ласковый, то раздражительный и злой, сильно похудел, из дома начали пропадать вещи, но она всё сама себе логично объясняет и для всего находит веское обоснование. От намёков родственников на то, что пора бы обратиться к наркологу, отмахивается. Как объяснить такое поведение?

-

У человека не ладится в личной жизни, от него ушла жена, он записывается в спортзал и на курсы испанского языка. Что он делает с негативными эмоциями? Как называется этот процесс?

Проблемы информационной безопасности

Информационная безопасность является одним из важнейших аспектов любого уровня безопасности – национального, отраслевого, корпоративного или персонального.

Основная проблема ИБ состоит в том, что она является составной частью информационных технологий.

Технологии программирования не позволяют создавать безошибочные программы, что не может обеспечить информационную безопасность. То есть существует необходимость создавать надежные системы ИБ с использованием ненадежных программ. Такая необходимость требует соблюдения архитектурных принципов и контроля защищенности при использовании ИС.

Также с развитием информационно-коммуникационных технологий, с постоянным использованием сетей значительно выросло количество атак. Но это нельзя назвать самой большой проблемой информационной безопасности, так как гораздо значительнее проблемы, связанные с постоянным обнаружением новых уязвимых мест в программном обеспечении и, как следствие, появления новых видов атак.

Над уничтожением таких уязвимых мест трудятся разработчики абсолютно всех разновидностей операционных систем, поскольку новые ошибки начинают активно использоваться злоумышленниками.

Замечание 2

В таких случаях системы ИБ должны иметь средства противостояния разнообразным атакам. Атаки могут длиться как доли секунды, так и несколько часов, медленно прощупывая уязвимые места (в таком случае вредоносная активность практически незаметна). Действия злоумышленников могут быть нацелены на нарушение как отдельно взятых, так и всех составляющих ИБ – доступности, целостности и конфиденциальности.

Масштаб последствий нарушения работоспособности программного и технического обеспечения ИС можно представить по затратам на решение «Проблемы–2000». По одним оценкам экспертов общий объём мировых инвестиций, который был потрачен на подготовку к 2000 году, составил 300 млрд. долларов, по другим данным эта сумма завышена на порядок.

Механизмы формирования психологических защит

Защитные механизмы начинают формироваться в раннем детстве, под влиянием социума, в первую очередь семьи. Формирование границ, запретов, социальных норм, правил поведения (принятых именно в данном обществе) даёт возможность ребёнку адаптироваться в социуме, это же и является источником внутреннего конфликта, и при его возникновении, в зависимости от воспитания и родительского примера поведения начинают работать защитные механизмы.

Фрейд так иллюстрировал работу психологической защиты, конкретно одной из самых мощных — вытеснения:

На лекции один из студентов мешает профессору — шумит, кричит, громко смеётся (это некая травмирующая ситуация). Лектор просит вывести крикуна (вытеснение). Но он не уходит и продолжает стучать в дверь.

Далее, есть два пути решения конфликта:

-

Договориться — пустить его обратно, но с условием не мешать. Так и работает психоанализ. Информация осознаётся человеком с помощью аналитика и возвращается в сознание, переработанной и прожитой, перестаёт травмировать.

-

Или «студент» всё время будет пытаться ворваться в аудиторию. Травмирующая ситуация будет постоянно прорываться в сознание в виде снов, навязчивых мыслей, симптомов болезней, непонятных страхов и фобий.

Вытеснение — базовая защитная реакция психики, родоначальник всех остальных защитных механизмов.